Entwicklung einer effizienten Strategie für die Sicherheits-Compliance. Teil 2: Praktische Schritte

Eine ordnungsgemäße Wartung des Informationssicherheits-Managementsystems (ISMS) eines Unternehmens ist der Schlüssel zum Schutz Ihrer vertraulichen Informationen und kostbaren Werte. Wie wir in dem Beitrag Entwicklung einer effizienten Strategie für die Sicherheits-Compliance. Teil 1 bereits beschrieben haben, werden Unternehmen bei der Festlegung und Aufrechterhaltung von Sicherheits-Compliance-Strategien mit vielen Herausforderungen konfrontiert.

Wir setzen unsere Reise zur Informationssicherheit fort und führen Sie Schritt für Schritt durch eine ISMS-Implementierung auf Basis von IT-Grundschutz.

ISMS mit IT-Grundschutz

Nach IT-Grundschutz können Sie ein ISMS entsprechend aufbauen und Ihre Organisation schützen. Dieses Kompendium. enthält standardisierte Sicherheitsempfehlungen und klar umrissene Implementierungsschritte für die Benutzer, die die Vorgehensweise verfolgen wollen.

Das IT-Grundschutz-Kompendium in Kombination mit einer modernen Governance-, Risiko- und Compliance-Lösung erleichtert Sicherheits- und Datenschutzbeauftragten die Aufrechterhaltung der Informationssicherheit (IS) bei ihrer täglichen Arbeit.

Es ist wichtig, sich nicht nur auf die Sicherheit von IT-Systemen zu konzentrieren, sondern auch die technischen, organisatorischen, infrastrukturellen und personellen Aspekte zu berücksichtigen. Die Sicherheit der Betriebsumgebung, die Zuverlässigkeit der Dienste, der ordnungsgemäße Umgang mit den Informationen und viele andere relevante Aspekte sollten ebenfalls bedacht werden.

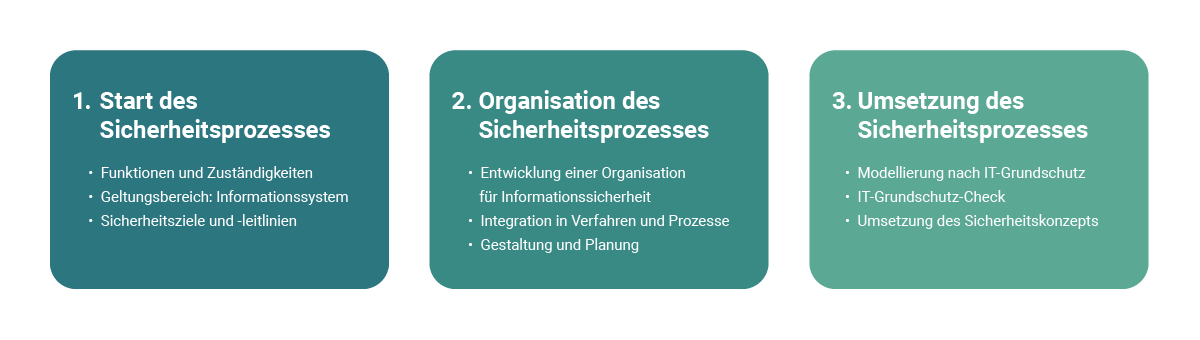

Drei Schritte zur Einrichtung eines effektiven ISMS nach IT-Grundschutz

1. Start des Sicherheitsprozesses

- Governance. Stellen Sie sicher, dass die Führung des Unternehmens die Notwendigkeit und Bedeutung des ISMS versteht und Unterstützung auf allen Ebenen bietet.

- Beauftragte/r. Die Unternehmensführung sollte die Ernennung eines Chief Information Security Officer (CISO) in Betracht ziehen, der für die Entwicklung des ISMS und die Arbeit damit verantwortlich ist. Ein/e Datenschutzbeauftragte (Data Protection Officer, DPO) beschäftigt sich damit, alle Aspekte des Datenschutzes innerhalb einer Organisation zu begleiten und geeignete Kontrollmechanismen einzuführen. Ohne eine Person, die in der Lage ist, das IT-Sicherheits-Compliance-Programm zu leiten, ist der gesamte Plan schwer umzusetzen.

- Einbeziehung aller Mitarbeiter in den Sicherheitsprozess. Die Durchführung einer praktischen Schulung und Weiterbildung des CISO, des/r Datenschutzbeauftragten, der IT-Sicherheitsmanager und aller am Sicherheits-Compliance-Prozess beteiligten Personen ist ein Muss. So werden bessere Arbeitsabläufe und eine produktive Zusammenarbeit zwischen allen Beteiligten gewährleistet.

- Planung des Sicherheitsprozesses: Definieren Sie den Geltungsbereich. Die Etablierung eines kontinuierlichen Informationssicherheitsprozesses und die Bestimmung einer geeigneten Compliance Strategie sind hierbei von Bedeutung. Die Unternehmensführung sollte grundlegende Sicherheitsziele und die IS-Ebene festlegen, um sie an den Geschäftszielen auszurichten. In dieser Phase werden die Stakeholder (d.h. die relevanten internen und externen Parteien), Geschäftsziele, Aufgaben und Sicherheitsanforderungen analysiert.

Es ist wichtig, die IS-Ziele zu Beginn jedes Sicherheitsprozesses zu definieren, damit die Sicherheitsstrategien und -konzepte den tatsächlichen Anforderungen des Unternehmens entsprechen.

2. Organisation des Sicherheitsprozesses

- Entwicklung einer Organisation für Informationssicherheit: Die Struktur des Unternehmens sollte den Informationssicherheitsprozess fördern und umsetzen. Die Organisation der Informationssicherheit hängt von der Größe, Art und Struktur des jeweiligen Unternehmens ab.

- Integration der Informationssicherheit in alle Organisationsprozesse: Die Informationssicherheit muss in die Prozesse innerhalb der gesamten Organisation integriert werden und entsprechende Kontaktpersonen sind anzugeben. Berücksichtigen Sie frühzeitig alle notwendigen Sicherheitsaspekte bei allen strategischen Entscheidungen.

- Gestaltung des Sicherheitsprozesses: Identifizieren Sie alle Bedingungen für die Implementierung Ihrer IS und das für Ihr Unternehmen erforderliche Maß an Informationssicherheit. IT-Grundschutz etabliert drei Vorgehensweisen bei dem IT-Schutz: die Basis-Absicherung, die Standard-Absicherung und die Kern-Absicherung.

3. Umsetzung des Sicherheitsprozesses

- Erstellen eines Konzepts. Erstellen Sie ein Konzept für alle Arten von Absicherungen, die auf IT-Grundschutz basieren. Definieren Sie das Sicherheitskonzept, entscheiden Sie, welche Daten geschützt werden sollen, und priorisieren Sie.

- Strukturanalyse. Definieren Sie alle vorhandenen Assets, die geschützt werden müssen. IT-Grundschutz bietet Ihnen detaillierte Anforderungen und Maßnahmen für Ihre wertvollen Objekte an.

- Compliance-Check. Nachdem Sie alle Ihre Werte definiert haben, können Sie den aktuellen Compliance-Status Ihres Projekts überprüfen. Gehen Sie dafür jede Anforderung für jedes Asset durch und greifen Sie auf die Umsetzungsdetails und Gefährdungen zu, die vom IT-Grundschutz-Kompendium bereitgestellt werden.

- Risikoanalyse. In dieser Phase werden Sie die Modellierung nach IT-Grundschutz nutzen, um Risiken strukturiert zu bewerten und entsprechende Sicherheitsmaßnahmen zu ergreifen. Laut IT-Grundschutz gibt es drei Möglichkeiten, auf ein Risiko reagieren zu können: 1) Behandeln Sie das Risiko durch Anwendung von Maßnahmen. 2) Beenden Sie das Risiko, indem Sie es vermeiden. 3) Übertragen Sie das Risiko an Dritte.

- Dokumentation der Ergebnisse: Berichte. Dokumentieren Sie die Ergebnisse der Risikoanalyse, denn dann können Sie diese als Grundlage für die Bearbeitung von Anforderungen und Maßnahmen verwenden, bei denen noch Lücken bestehen.

- Prüfung. Das Audit ist ein wesentlicher Bestandteil jedes Sicherheitsimplementierungsprozesses. Sie können interne und externe Audits innerhalb des Unternehmens durchführen lassen, um alle potenziellen ISMS-Schwachstellen zu erkennen. Dies ist die letzte Phase der Vorbereitung auf die Zertifizierung.

- Zertifizierung. Der letzte Schritt besteht natürlich darin, Ihr ISMS vom Bundesamt für Informationssicherheit prüfen und zertifizieren zu lassen. Sie können nach ISO 27001 auf Basis von IT-Grundschutz zertifiziert werden.

Kontinuierliche Verbesserung

Damit Ihr ISMS effektiv ist, reicht es nicht aus, nur die angemessenen Sicherheitsmaßnahmen zu treffen und Dokumente zu aktualisieren. Sie sollten einen Ansatz zur kontinuierlichen Verbesserung des Informationssicherheitsprozesses verfolgen. Das Informationssicherheitsaudit ist ein wesentlicher Bestandteil Ihres ISMS und in die „Check“-Phase des PDCA-Modells integriert.

Es ist essenziell, den Erfolg zu messen, gezielte Bewertungen vorzunehmen und Besprechungen abzuhalten, nachdem schwerwiegende Sicherheitsvorfälle aufgetreten sind oder wenn sich die Rahmenbedingungen ernsthaft geändert haben. Dokumentieren Sie alle Ergebnisse und Entscheidungen.

Bei Infopulse folgen wir dem von ISO 27001 vorgegebenen Plan-Do-Check-Act-Zyklus, um das Modell der kontinuierlichen Verbesserung umzusetzen, womit wir unmittelbar nach dem Audit beginnen. Genauso können auch Sie zuerst Ihr ISMS planen und es dann implementieren. Als Nächstes überprüfen Sie die Leistung Ihrer neuen Vorgehensweise und entscheiden, ob das erreicht wird, was Sie beabsichtigt haben, oder ob weiter verbessert werden muss. Zum Schluss agieren Sie entsprechend diesen Entscheidungen und beginnen einen weiteren PDCA-Zyklus, während Sie an den Verbesserungen weiterarbeiten.

Verwaltung Ihres Sicherheitsmanagementsystems mit der GRC-Lösung

Um Ihre Informationssicherheitsverfahren ganzheitlicher zu gestalten, können Sie eine passende GRC-Lösung anwenden, die die Automatisierung fördert und Ihre Compliance-Routine einfacher, zuverlässiger und schneller erledigt.

Nützliche Kernfunktionen von SCM für IS

Durch die Umsetzung von BSI IT-Grundschutz können Sie:

- Konzepte erstellen, Struktur- und Compliance-Checks sowie Risikoanalysen durchführen und alle verfügbaren Lücken, Risiken und Schutzmaßnahmen berücksichtigen.

- den im System integrierten IT-Grundschutz und das Kompendium verwenden und mit der neu herausgegebenen Version auf alle relevanten Updates zugreifen.

- mit einem Klick von der alten Version von IT-Grundschutz auf die neue Version migrieren.

- Daten bei Struktur- und Compliance-Checks sowie Risikomanagementanalysen einfache bearbeiten, anordnen, sortieren und filtern.

- • Standard-GS-Berichte erstellen.

- den Berichterstellungsprozess dank des SCM-Bots vollständig automatisieren und die Berichte dann zu einem bestimmten Zeitpunkt per E-Mail an die definierten beteiligten Personen versenden.

Mit Infopulse SCM können Sie die geplanten Sicherheitsmaßnahmen am effizientesten umsetzen.

Erreichen Sie die nächste Ebene Ihrer Compliance mit Infopulse SCM!

Kostenfreies Konto

Kontaktieren Sie uns, um einen unverbindlichen Testzugang zu erhalten