Offizielle GS Tool-Alternative

Sofort einsatzbereites IT-Grundschutz Kit

Automatische Migration zum IT-Grundschutz Kompendium 2023

Gehostet in Deutschland

Warum das Compliance Aspekte IT-Grundschutz-Tool wählen?

Jetzt kostenlos testen- Migrationen mit einem Klick zu neuen BSI Grundschutz-Kompendien.

- Eine einzige Plattform für mehrere Regelungen und Standards im Bereich Informationssicherheit, IT und Datenschutz.

- Nahtlose Integration mit Systemen wie GSTOOL, EXCEL, CMDB, Jira, Microsoft, SAP, Asset-Management-Software und weitere Systeme.

- Persönlicher Assistent basierend auf Azure AI GPT.

- Rahmenwerk zur Abdeckung von branchenspezifischen Sicherheitsstandards (B3S) sowie IT-Grundschutz-Profilen.

- IT-Grundschutz-Kit mit einsatzbereiten Strukturen, den notwendigen Tools, Dokumentation und Richtlinien.

- Erstellung von Standardberichten gemäß IT-Grundschutz (A1-A6).

Entdecken Sie das IT-Grundschutz-Tool live im Einsatz

Demo buchenWie Sie IT-Grundschutz mit Compliance Aspekte implementieren

In dieser Phase unterstützt Compliance Aspekte die Nutzer mit essentiellen Schritten und Funktionen.

- Erstellung einer Strukturanalyse Ihrer Organisation, einschließlich Geschäftsprozessen, Gebäuden, Anwendungen und IT-Systemen, durch Inventarisierung Ihrer Assets.

- Ordnung und Gruppierung in einer hierarchischen Asset-Struktur sowie Visualisierung der Verknüpfungen durch Typzuweisung.

- Festlegung des Schutzbedarfs und automatische Vererbung von Anforderungen, einschließlich Kumulations- und Verteilungseffekten.

- Definition zusätzlicher, benutzerdefinierter Schutzziele neben Integrität, Verfügbarkeit und Vertraulichkeit, z. B. branchen- oder unternehmensspezifische Ziele.

- Anpassung der Informationsdetails Ihrer Assets durch benutzerdefinierte Felder.

- Darstellung von Assets in der Tabellenansicht mit Möglichkeiten zur Datenbearbeitung (Massenbearbeitung), Anordnung, Gruppierung, Sortierung, Filterung und Export nach Excel oder CSV.

- Standardbericht A1 mit Informationen zu Asset-Name, Typ, Subtyp(en), Beschreibung und Verknüpfungen.

- Standardbericht A2 mit Informationen zum Schutzbedarf der Assets.

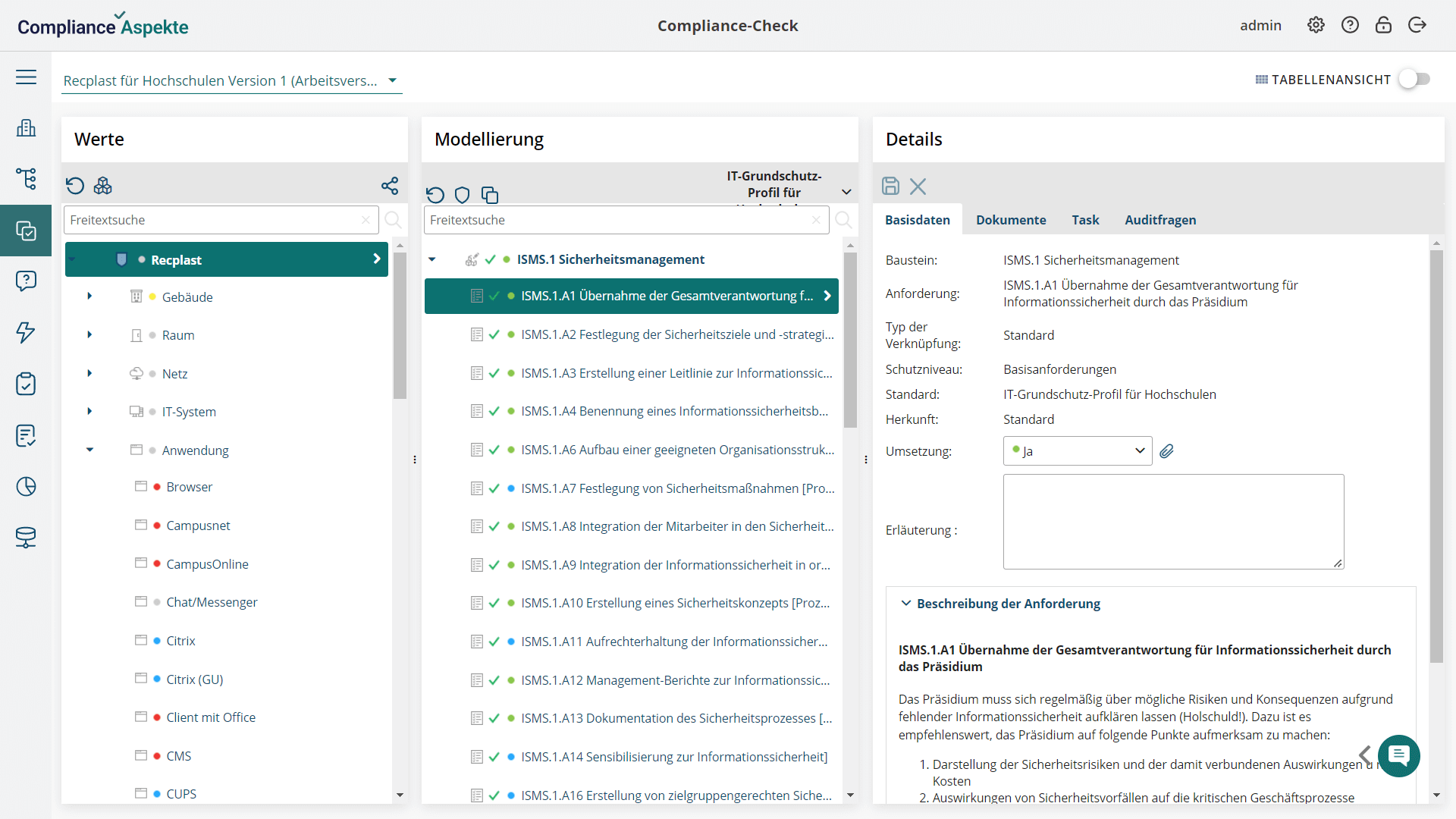

Definieren Sie die Sicherheitsanforderungen und modellieren Sie Ihr Konzept vollständig. Hier bereiten Sie die Details für den Testplan vor und führen den IT-Grundschutz-Check (Compliance-Test) durch.

- Automatische Zuweisung von IT-Grundschutz-Modulen, empfohlenen Anforderungen und Schutzmaßnahmen.

- Überwachung des Umsetzungsstatus definierter Maßnahmen, Anforderungen und des gesamten Compliance-Status von Assets.

- Massenbearbeitung, z. B. Änderung des Umsetzungsstatus von Anforderungen und Maßnahmen für mehrere Assets.

- Zuordnung von Verantwortlichen für die Aufgabenerfüllung und Kontrolle.

- Datenvisualisierung in der Tabellenansicht mit verschiedenen Perspektiven (z. B. Gruppierung nach IT-Systemen mit nicht umgesetzten Datensicherungsanforderungen).

- IT-Grundschutz-Profil für Universitäten.

- Standardberichte A.4 Ergebnis des Grundschutz-Checks und A.6 Implementierungsplan.

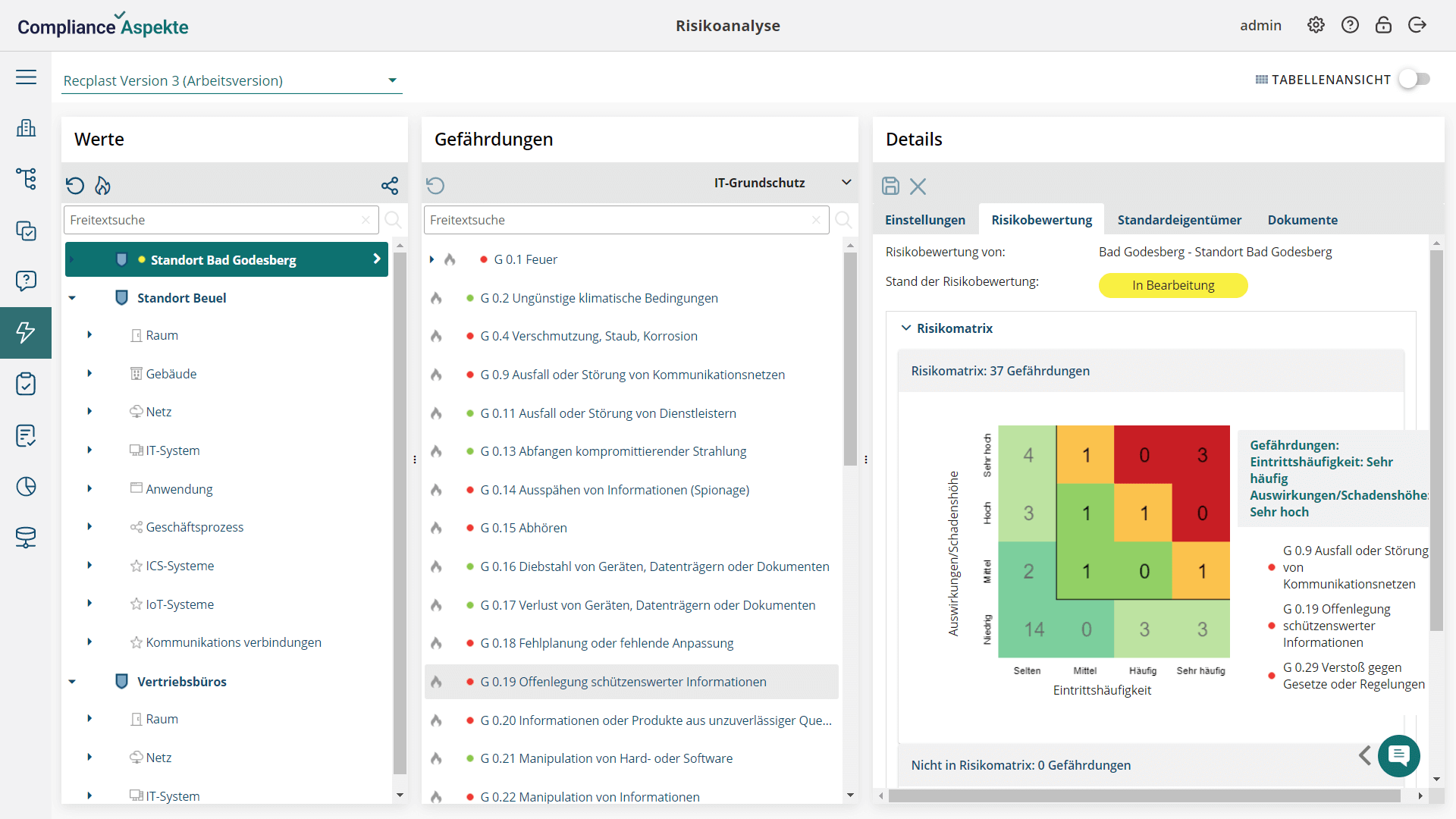

Führen Sie mit der Compliance Aspekte-Software eine eingehende Risikoanalyse durch, um fundierte Entscheidungen zu treffen.

- Qualitative Risikoanalyse gemäß IT-Grundschutz 200-3, eine Methodik, die einfacher ist als konventionelle Risikoanalysemethoden.

- Automatisierte Risikoanalyse für Assets mit hohem und sehr hohem Schutzbedarf.

- Verfügbarer Risikokatalog basierend auf der BSI-G0-Liste mit 47 elementaren Bedrohungen und der Möglichkeit, benutzerdefinierte Bedrohungen zu erstellen.

- Risikomatrix (4×4 oder 5×5 Dimension) zur Darstellung der Häufigkeit des Auftretens, Schadensauswirkungen und Risiken.

- Zuweisung zusätzlicher Maßnahmen zu den Gefahren und deren Überwachung sowie den zugehörigen Anforderungen.

- Standardbericht A5 mit Informationen zur Risikoanalyse.

Was ist neu im BSI Grundschutz-Kompendium 2023?

- CON.11.1 Geheimschutz VS-NUR FÜR DEN DIENSTGEBRAUCH (VS-NfD)

- OPS.1.1.1 Allgemeiner IT-Betrieb

- OPS.2.3 Nutzung von Outsourcing. Dieses Modul ersetzt OPS.2.1 Outsourcing für Kunden.

- OPS.3.2 Angebot von Outsourcing. Dieses Modul ersetzt OPS.3.1 Outsourcing für Dienstleister.

- APP.5.4 Unified Communications und Collaboration (UCC)

- SYS.1.2.3 Windows Server

- SYS.1.9 Terminalserver

- SYS.2.5 Client-Virtualisierung

- SYS.2.6 Virtuelle Desktop-Infrastruktur

- NET.3.4 Netzwerkzugangskontrolle

- SYS.2.2.2 Clients unter Windows 8.1. Die Unterstützung für das Betriebssystem endete am 10. Januar 2023. Windows 8.1 sollte daher nicht mehr verwendet werden.

- OPS.2.1 Outsourcing für Kunden. Das Modul wird durch OPS.2.3 Nutzung von Outsourcing ersetzt.

- OPS.3.1 Outsourcing für Dienstleister. Das Modul wird durch OPS.3.2 Angebot von Outsourcing ersetzt.

Compliance Aspekte IT-Grundschutz-Kit

Dieses Kit bietet Nutzern eine sofort einsatzbereite Struktur, die notwendigen Werkzeuge, Dokumentationen und Richtlinien, die zur eigenständigen Implementierung eines ISMS und zur Erfüllung der IT-Grundschutz-Konformität benötigt werden.

Mit dem Compliance Aspekte IT-Grundschutz-Kit erhalten Sie:

- ISMS-Konzeptmodell: Voreingestellte typische Unternehmensinfrastruktur – wählen Sie nur relevante Assets, ohne diese von Grund auf neu erstellen zu müssen.

- Automatische Zuweisung der Anforderungen gemäß IT-Grundschutz.

- Vordefinierte Schutzlevel, zwischen denen Sie leicht wechseln können (Basis, Standard, Kern).

- Automatische Berechnung des Konformitätsstatus.

- Analytische Tabellenansicht mit Optionen zur Massenbearbeitung.

- Risikoanalyse und -bewertung unter Verwendung einer Risikomatrix.

- Alle grundlegenden Berichtsvorlagen, die Sie benötigen.

Compliance Aspekte genießt das Vertrauen von

Kundenrezensionen

Sasha Compliance Aspekte ist äußerst benutzerfreundlich, die Anpassung ist kinderleicht. Wir können uns damit um die ISO-Compliance und den Datenschutz kümmern – wir können alles, was wir brauchen, in einem Tool machen.

Das ist auch das einzige Tool, mit dem das möglich ist. Es hilft uns, die Datenkonsistenz zu behalten und Audits einfacher durchzuführen.

Das Tool Compliance Aspekte ist besser als die auf dem Markt bestehenden Alternativen und zugleich günstiger.

Eine der Funktionen, die uns bei Compliance Aspekte am besten gefällt, ist der optimierte Compliance-Prozess. Die Benutzeroberfläche hat ein klares und strukturiertes Design, das mehr Benutzerfreundlichkeit bietet und eine höhere Arbeitsgeschwindigkeit fördert. Dies führt nicht nur zu einer steilen Lernkurve bei neuen Benutzern, sondern ermöglicht auch erfahrenen Benutzern, den Aufwand zu minimieren.

In jeder Phase des Lebenszyklus im Sicherheitsmanagement werden wiederkehrende Aufgaben, wie Scoping, Strukturanalyse, Modellierung und sogar die Nachverfolgung von Risiken und Maßnahmen, durch eine Vielzahl an Funktionalitäten unterstützt, man kann z.B. die Maßnahmen bei mehreren Anforderungen anwenden, einzelne Assets unterschiedlichen Scopes zuweisen und Anforderungs- und Maßnahmenkataloge ergänzen.

Außerdem ist die Leistung der Plattform großartig – sie ist stabil und im Hinblick auf die Geschwindigkeitseffizienz hervorragend.

Wir lieben und leben Compliance Aspekte wirklich!

Wir waren neu im Bereich der Compliance und der Implementierung von ISO 27001 und mussten den komplizierten Zertifizierungsprozess durchlaufen.

Angesichts der regulatorischen Komplexität wollten wir den besten Weg für uns finden, um loszulegen. Unser Projektmanager (aka Sicherheitsbeauftragter) hatten noch nie zuvor mit solchen Compliance-Aspekten und -Regeln gearbeitet.

Deshalb haben wir uns für die Unterstützung durch einen Drittanbieter entschieden, genauer gesagt für Compliance Aspekte. Der geführte Ansatz hat für uns eine entscheidende Rolle gespielt. SCM hatte alle detaillierten Erklärungen für den Compliance Check und Risikoanalyse, einschließlich praktischen Vorschläge.

Testen Sie Compliance Aspekte

FAQ

Der BSI IT-Grundschutz ist eine Sammlung von Standards und Katalogen, die generalisierte Verfahren zum Schutz von Informationstechnologie beschreiben. Ziel des IT-Grundschutzes ist es, die Mindestanforderungen für den normalen Schutzbedarf von IT-Anwendungen und IT-Systemen darzulegen.

Module sind die elementaren Bestandteile der Grundschutz-Methodik. Sie enthalten die wesentlichen Anforderungen und Empfehlungen zur Sicherung einzelner oder komplexer Systeme und Prozesse und werden im BSI Grundschutz-Kompendium veröffentlicht.

BSI IT-Grundschutz und ISO 27001 ähneln sich in ihrem Ansatz. Beide Standards können genutzt werden, um IT-Risiken zu bestimmen und diese durch geeignete Maßnahmen auf ein akzeptables Maß zu reduzieren. ISO 27001 konzentriert sich stärker auf das Management der Informationssicherheit, während die BSI-Grundschutzkataloge detaillierte Verfahren zur Minimierung von Risiken beschreiben.

Nein, die Implementierung der IT-Grundschutzmaßnahmen ist nicht verpflichtend. Der Standard hat einen empfehlenden Charakter.

Das BSI bietet standardisierte Prozesse und empfiehlt Maßnahmen, um Unternehmen zu ermöglichen, den Herausforderungen der Digitalisierung sicher zu begegnen und Cyberkriminalität selbstbewusst zu vermeiden.

Dazu können Sie:

• Das Compliance Aspekte IT-Grundschutz-Kit erwerben, mit dem Sie das System selbst konfigurieren können.

• Uns für eine kostenlose Beratung kontaktieren. Unsere Experten unterstützen Sie in jeder Phase der Implementierung des Tools in Ihrer Organisation.

Effective and easy-to-use IT security management system based on the latest standards and regulations — from planning and establishing the security concept to certification.