Wie Compliance Aspekte

die NIS2-Implementierung vereinfacht

KONTAKTIEREN SIE UNS

- Zentralisiertes Compliance-Management: Compliance Aspekte konsolidiert ISMS, DSMS, Risikomanagement und ESG-Berichterstattung auf einer einzigen Plattform.

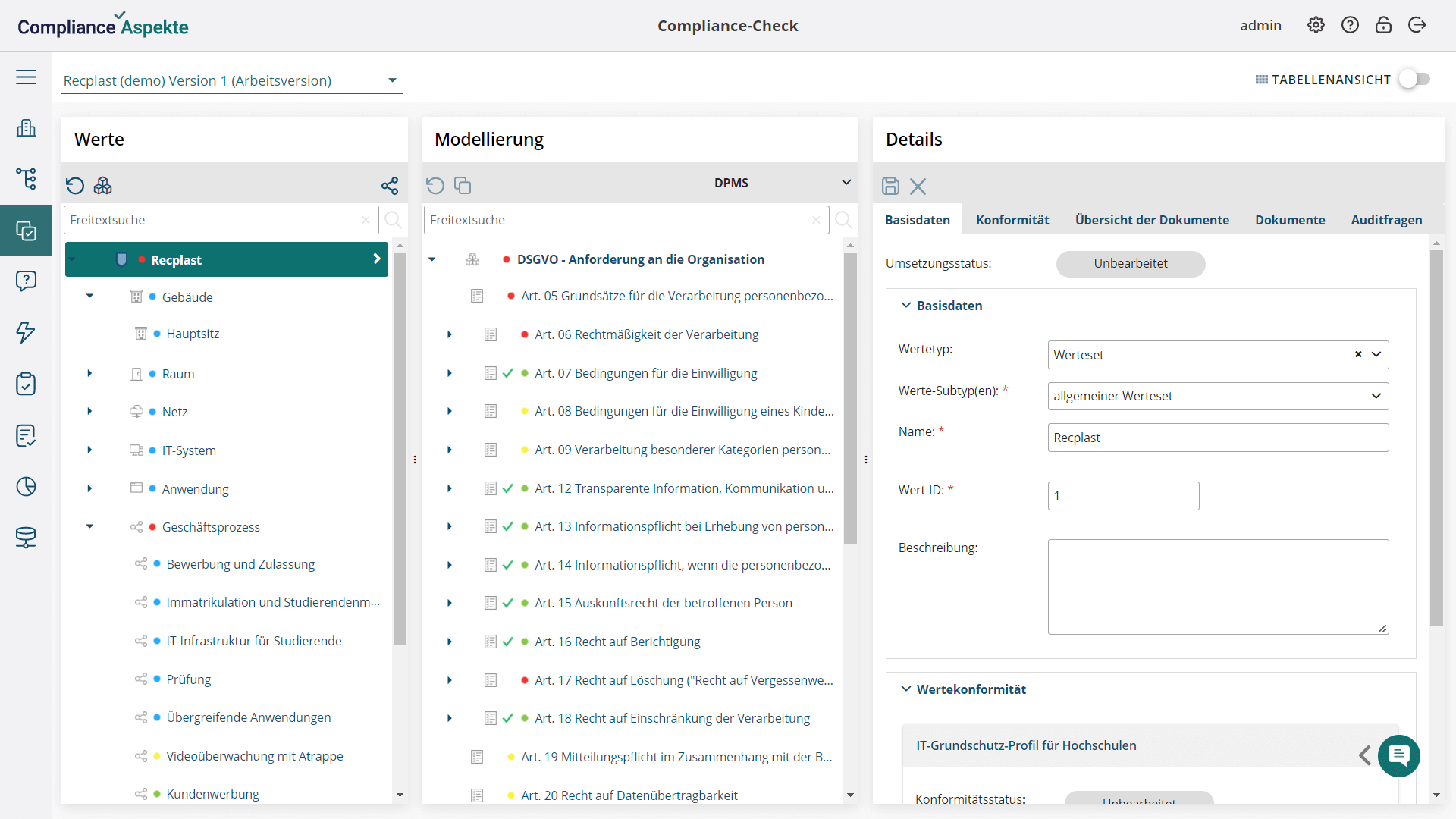

- Multi-Standard-Compliance: Compliance Aspekte ermöglicht die gleichzeitige Verwaltung mehrerer Compliance-Standards, einschließlich BSI IT-Grundschutz, ISO 27001, DSGVO und ASPICE®. So können überlappende Anforderungen effizient und konsistent über verschiedene Rahmenwerke hinweg adressiert werden.

- Konsistente Daten: Alle Compliance-Daten, einschließlich Assets, Richtlinien, Verfahren, Risikobewertungen und Auditergebnisse, werden in einem einheitlichen Repository gespeichert. Dies verhindert Dateninkonsistenzen und vereinfacht die Datenabfrage für Audits und Berichterstattung.

- Externe Integrationen: Das System integriert sich in Microsoft Azure und SAP-basierte Infrastrukturen sowie in CMDB-Systeme wie i-doit und Microsoft System Center, Projektmanagement-Lösungen wie Jira und mehr.

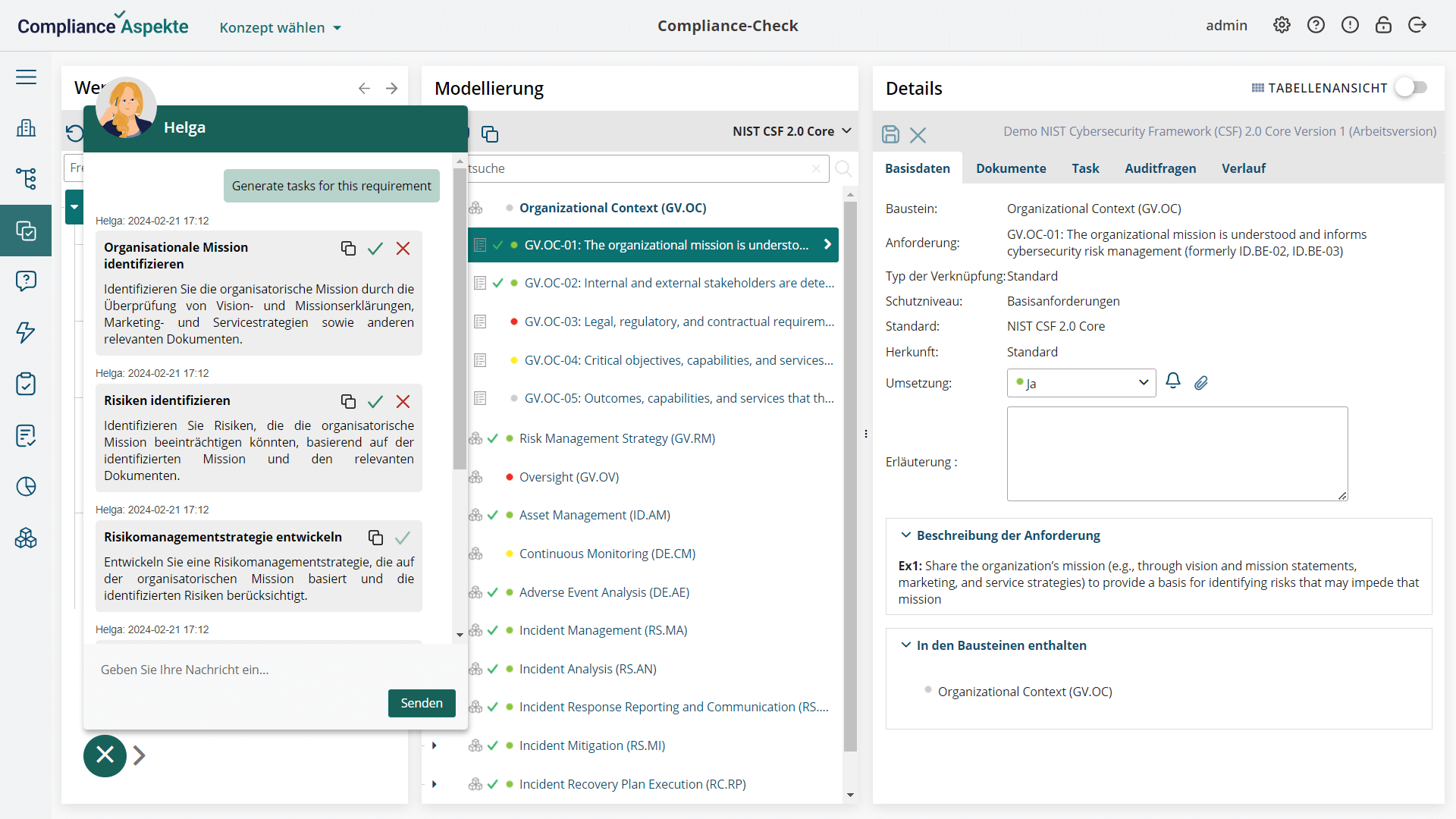

- KI-Funktionalität: Compliance Aspekte bietet KI-Funktionen, die Compliance-Routinen vereinfachen, Anleitungen zur NIS2-Implementierung geben, Aufgaben zur Umsetzung von Compliance-Kontrollen vorschlagen und bei der Navigation durch komplexe Dokumente helfen.

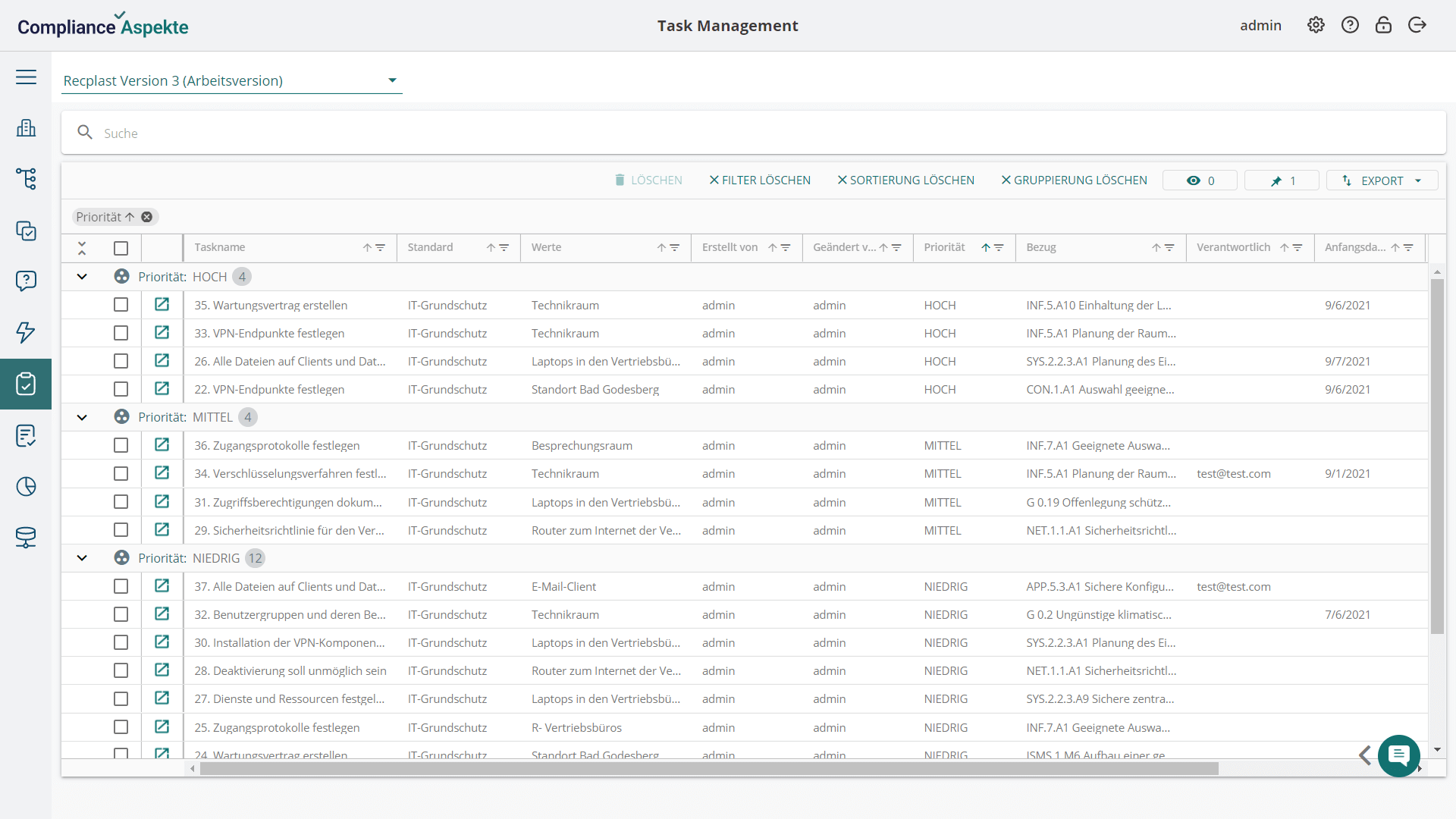

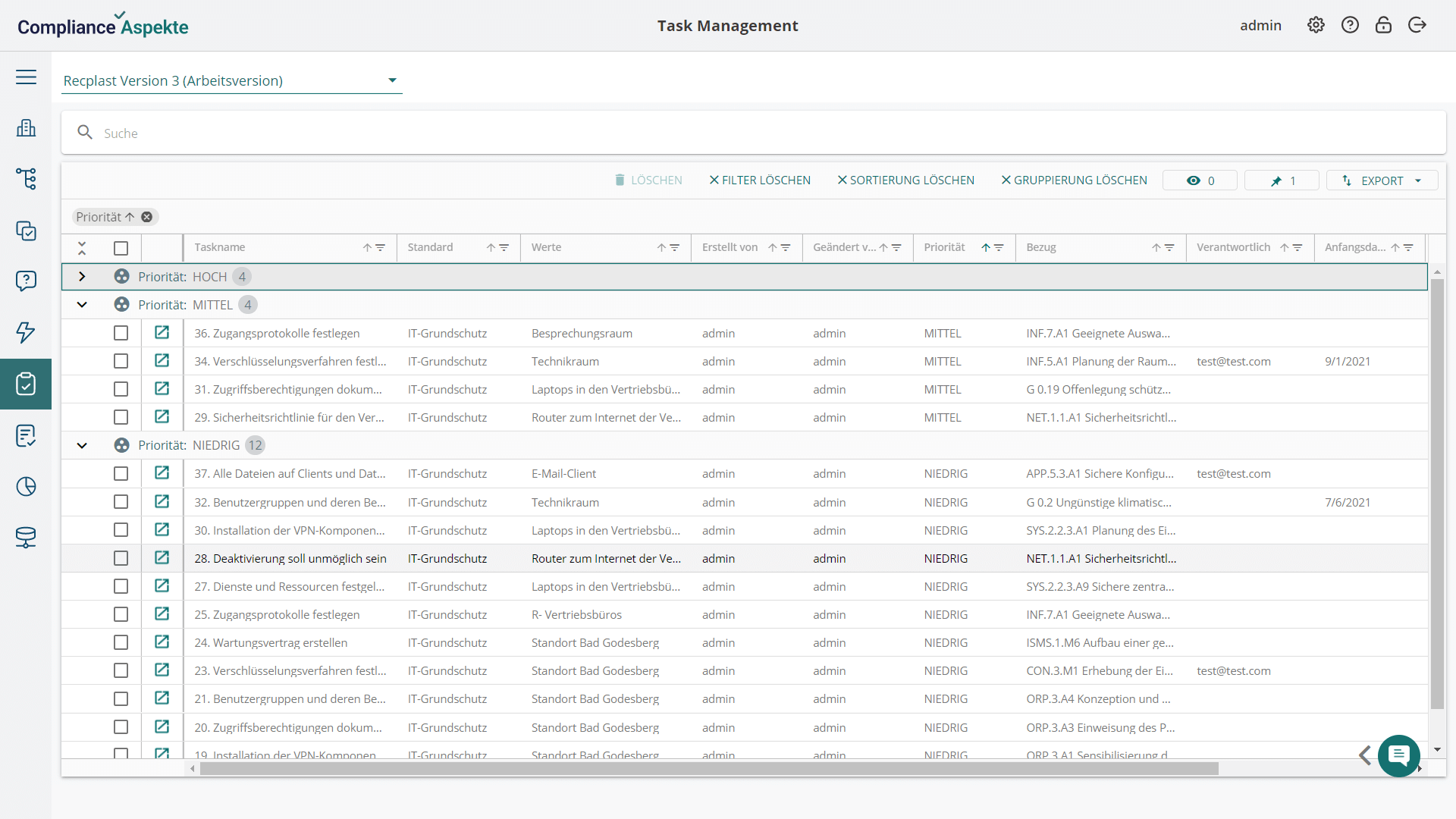

- Kollaborative Funktionen: Unser NIS2-Tool bietet Funktionen, die die Zusammenarbeit innerhalb der Informationssicherheitsabteilung und mit anderen Interessengruppen erleichtern, einschließlich interner Aufgabenmanagement-Funktionalität, Integration mit Jira, Benachrichtigungen und Freigabe von Zugängen über Links.

- Automatisierung von Compliance-Routinen: Compliance Aspekte automatisiert Routine- und wiederkehrende Aufgaben, reduziert die Arbeitsbelastung der Compliance-Teams und ermöglicht es ihnen, sich auf strategischere Aktivitäten zu konzentrieren.

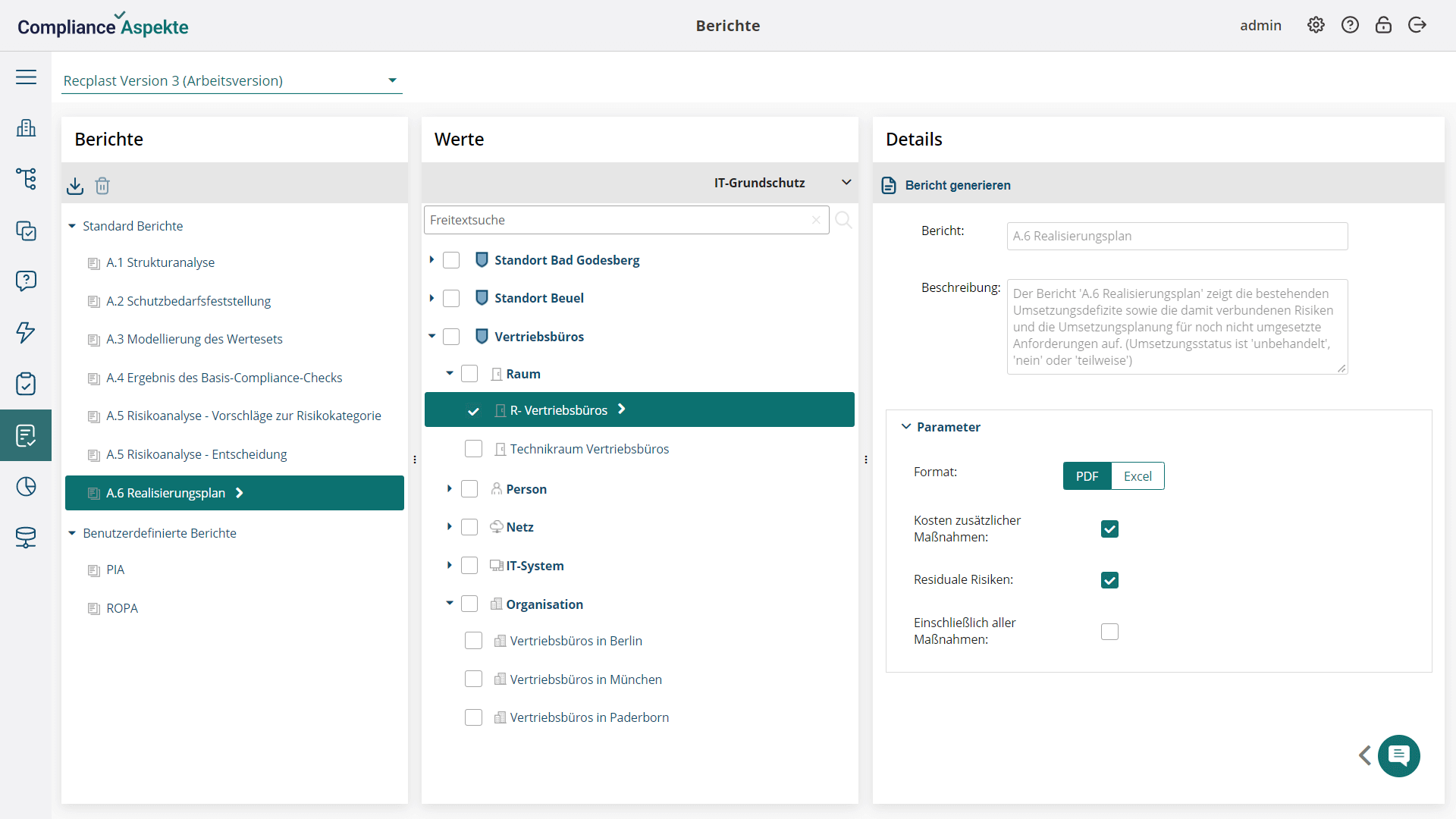

- Flexible Berichterstellung: Die Plattform ermöglicht es Benutzer*innen, sowohl Standard- als auch benutzerdefinierte Berichte zu erstellen, um spezifische regulatorische Anforderungen oder organisatorische Bedürfnisse zu erfüllen.

Drei Ansätze

zur NIS2-Compliance

mit Compliance Aspekte

Organisationen können Benutzerlizenzen für Compliance Aspekte als Softwarelösung erwerben, um ihre NIS2-Compliance zu verwalten.

Mit diesem Ansatz haben Unternehmen die volle Kontrolle über die Compliance-Prozesse, da ihre internen Teams die Funktionen der Plattform für Asset-Management, Risikomanagement, Compliance-Prüfungen, Berichtserstellung und mehr nutzen. Dieses Modell ist ideal für Unternehmen mit etablierten Compliance-Teams, die ein effektives Werkzeug zur Verbesserung ihrer Compliance-Prozesse benötigen.

Unsere NIS2-Expert*innen bieten maßgeschneiderte Compliance-Beratung und Unterstützung, um dem Kunden zu helfen, die NIS2-Compliance zu erreichen.

Dieser Ansatz kann GAP-Analysen, NIS2-Implementierung, Beratungen, NIS2-Schulungen und alle erforderlichen NIS2-Beratungsdienstleistungen abdecken.

Für Unternehmen, die an einem schlüsselfertigen Paket interessiert sind, bieten wir einen vollständig verwalteten NIS2-Implementierungsservice, der die gesamte Projektabwicklung umfasst.

Von der Aufnahme und Einrichtung der Compliance Aspekte-Plattform bis hin zur Verwaltung und Unterstützung aller Compliance-Prozesse im System sowie der Unterstützung bei allen anfallenden Aufgaben und Problemen.

NIS2-Zertifizierung starten

KONTAKTIEREN SIE UNSFunktionalitäten

der NIS2-Compliance-Software

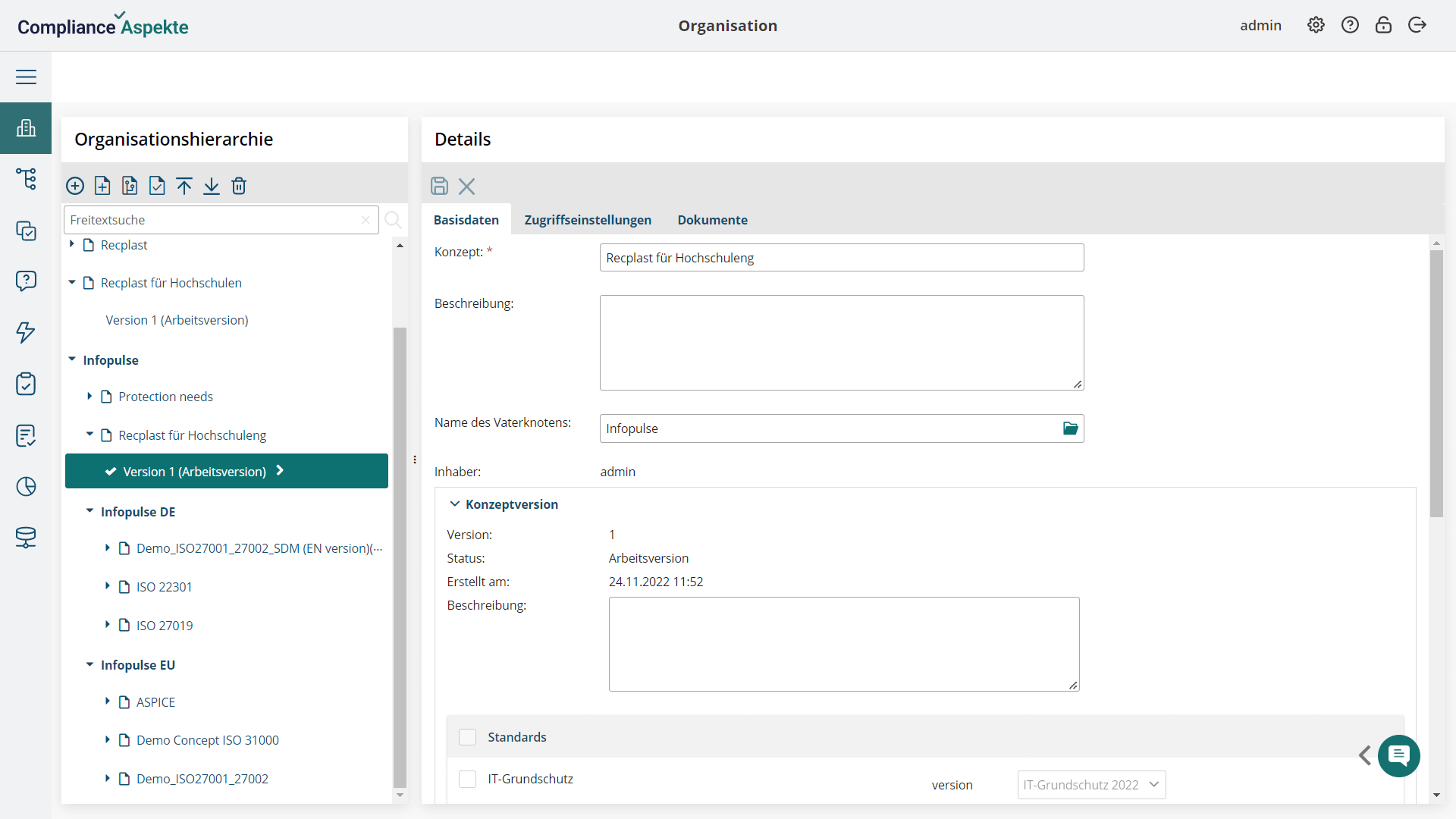

- Umfassende Strukturdarstellung: Visualisieren Sie die gesamte Struktur Ihrer Organisation, einschließlich aller Niederlassungen und Abteilungen, in einem intuitiven Baumdiagramm.

- Zentralisierte Datenspeicherung: Speichern Sie alle Organisationsdaten an einem zentralen Ort, um einfachen Zugriff und eine effiziente Verwaltung der Informationen in der gesamten Organisation zu gewährleisten.

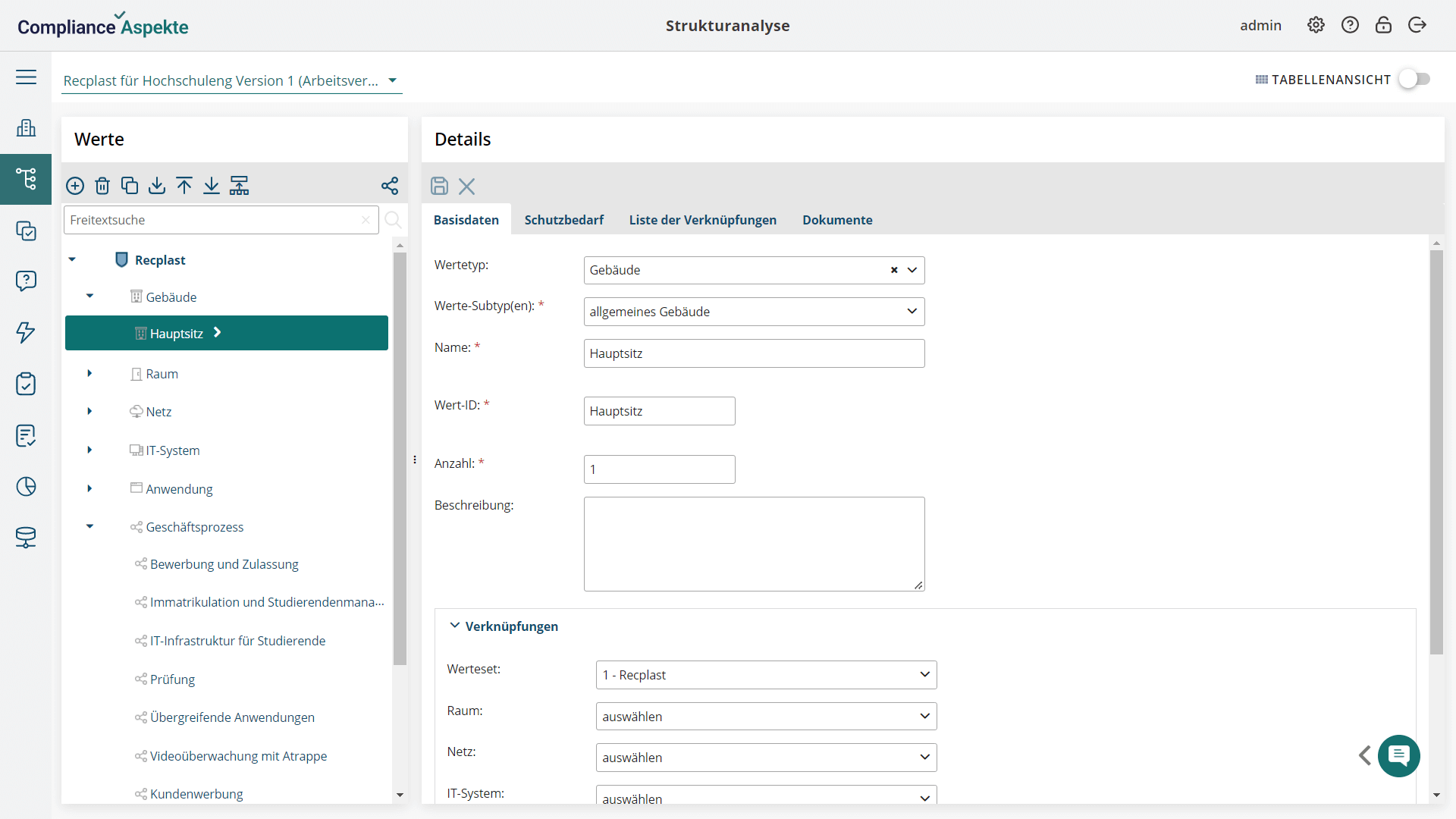

- Einfache Asset-Erkundung: Erkunden und analysieren Sie Asset-Strukturen, Verbindungen und relevante Geschäftsprozesse problemlos mit unserem Informationssicherheitstool.

- Benutzerdefinierte Attribute und Klassifikationen: Fügen Sie benutzerdefinierte Attribute zu Assets hinzu, klassifizieren Sie sie nach Typen und Untertypen und ordnen Sie spezifische Objekte als Objektklassen zu.

- Nahtlose externe Integrationen: Integrieren Sie externe Systeme nahtlos, um die Funktionalität und Datenverwaltung innerhalb Ihres Informationssicherheitsrahmens zu verbessern.

- Multi-Standard-Compliance-Management: Verwalten und bewerten Sie mehrere Compliance-Standards und -Vorschriften innerhalb einer einzigen Plattform.

- Benutzerdefiniertes Asset-Baum-Modell: Erstellen Sie ein benutzerdefiniertes Asset-Baum-Modell, das die Bewertung von Assets auf verschiedenen Ebenen und die Zusammenführung an der Spitze ermöglicht.

- Individuelle Schutzanforderungen: Erstellen Sie individuelle Schutzanforderungen und definieren Sie benutzerdefinierte Stufen für diese Anforderungen, die auf Ihre spezifischen Bedürfnisse zugeschnitten sind.

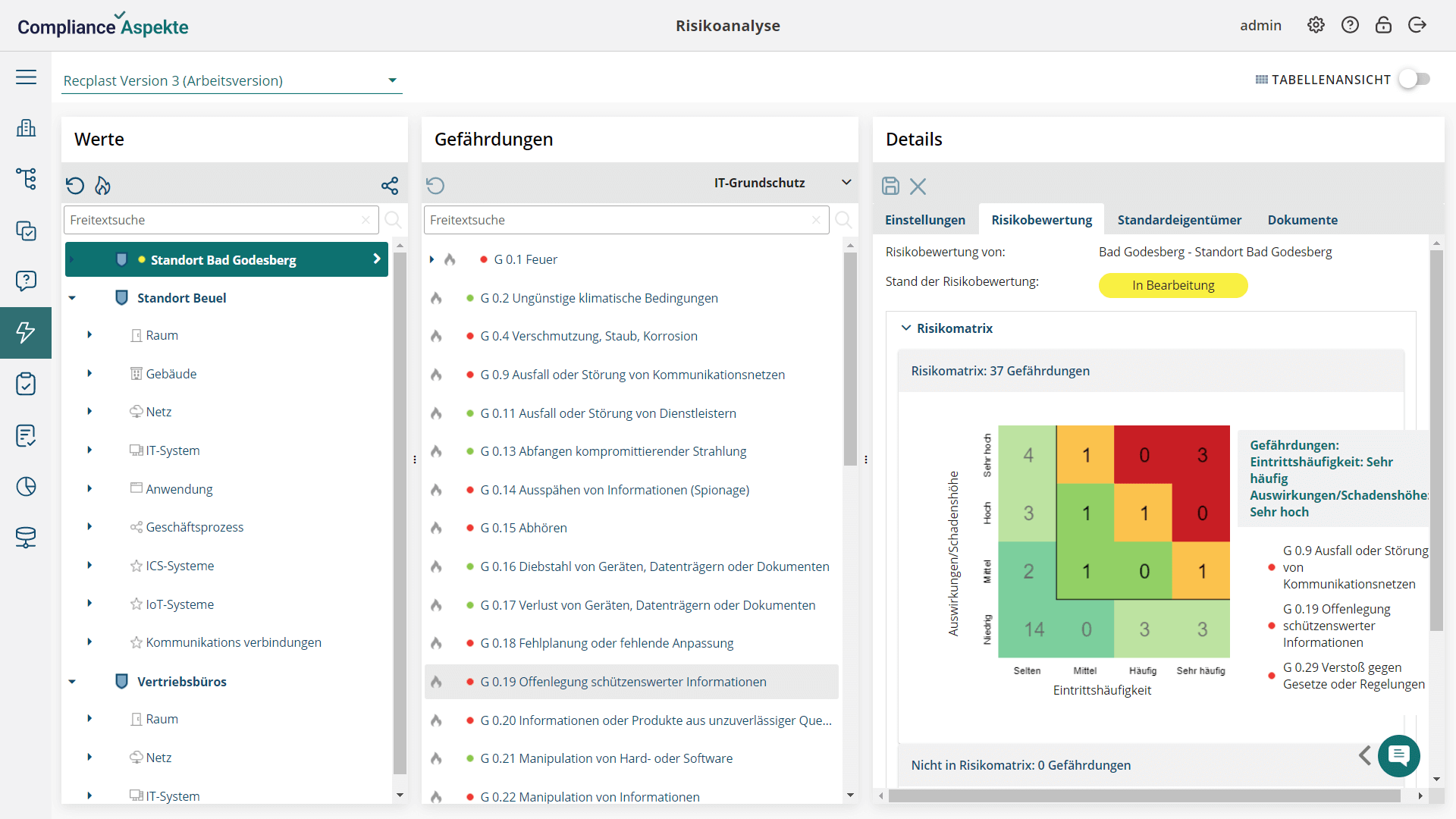

- Anpassbare Risikomatrizen und Bewertungsskalen: Erstellen und passen Sie Risikomatrizen und Bewertungsskalen an, um potenzielle Bedrohungen im Zusammenhang mit spezifischen Assets zu identifizieren.

- Maßgeschneiderte Risiko- und Bedrohungskataloge: Entwickeln und verwalten Sie maßgeschneiderte Kataloge von Risiken und Bedrohungen, um eine präzise Identifizierung und Minderung von Asset-bezogenen Bedrohungen zu gewährleisten.

- Automatisierte Berichtserstellung: Erstellen Sie Compliance-Berichte automatisch mit unserer Software, um Zeit zu sparen und Genauigkeit zu gewährleisten.

- Integrierter Compliance Aspekte AI Copilot: Verteilen Sie erstellte Berichte mühelos mit dem integrierten Compliance Aspekte AI Copilot. Externe

- Datenanalyse-Integration: Integrieren Sie externe Datenanalysesysteme, um Daten aus dem Tool zu analysieren und Einblicke sowie Entscheidungsfindungen zu verbessern.

- Interne und externe Zusammenarbeit: Arbeiten Sie effektiv mit internen und externen Benutzerinnen zusammen.

- Einfaches Teilen von Zugängen: Gewähren Sie externen Benutzerinnen sicheren Zugriff auf bestimmte Assets und Daten in Compliance Aspekte, indem Sie ihnen sichere Links zur Verfügung stellen.

- REST-API-Integration: Integrieren Sie Compliance Aspekte nahtlos mit anderen Asset-Management- und CMDB-Lösungen wie i-doit, GLPI, FNT Command, Microsoft System Center, Microsoft SharePoint und mehr.

- Vordefinierte Datenmarts: Greifen Sie direkt auf Anwendungsdaten aus der Datenbank über mehrere vordefinierte Datenmarts zu, um eine effiziente Datenabfrage und -analyse zu ermöglichen

Compliance Aspekte wird vertraut von

Kundenrezensionen

Compliance Aspekte ist äußerst benutzerfreundlich, die Anpassung ist kinderleicht. Wir können uns damit um die ISO-Compliance und den Datenschutz kümmern – wir können alles, was wir brauchen, in einem Tool machen.

Das ist auch das einzige Tool, mit dem das möglich ist. Es hilft uns, die Datenkonsistenz zu behalten und Audits einfacher durchzuführen.

Das Tool Compliance Aspekte ist besser als die auf dem Markt bestehenden Alternativen und zugleich günstiger.

Wir waren neu im Bereich der Compliance und der Implementierung von ISO 27001 und mussten den komplizierten Zertifizierungsprozess durchlaufen.

Angesichts der regulatorischen Komplexität wollten wir den besten Weg für uns finden, um loszulegen. Unser Projektmanager (aka Sicherheitsbeauftragter) hatten noch nie zuvor mit solchen Compliance-Aspekten und -Regeln gearbeitet.

Deshalb haben wir uns für die Unterstützung durch einen Drittanbieter entschieden, genauer gesagt für Compliance Aspekte. Der geführte Ansatz hat für uns eine entscheidende Rolle gespielt. SCM hatte alle detaillierten Erklärungen für den Compliance Check und Risikoanalyse, einschließlich praktischen Vorschläge.

Ständig weiterentwickelte Vorschriften wie BSI IT-Grundschutz und DSGVO sind für uns als Gesundheitsorganisation ein Muss. Als KRITIS-Anbieter benötigen wir zuverlässige und anpassbare Compliance Software.

Es war einfach, Compliance Aspekte an unsere Prozesse anzupassen. Wir können alle Bereiche und Prozesse unserer Klinik in Bezug auf Sicherheit und Datenschutz bewerten. Darüber hinaus erlaubt uns SCM vollständige Compliance-Bericht für die BSI IT-Grundschutz- und DSGVO-Revision zu erstellen.

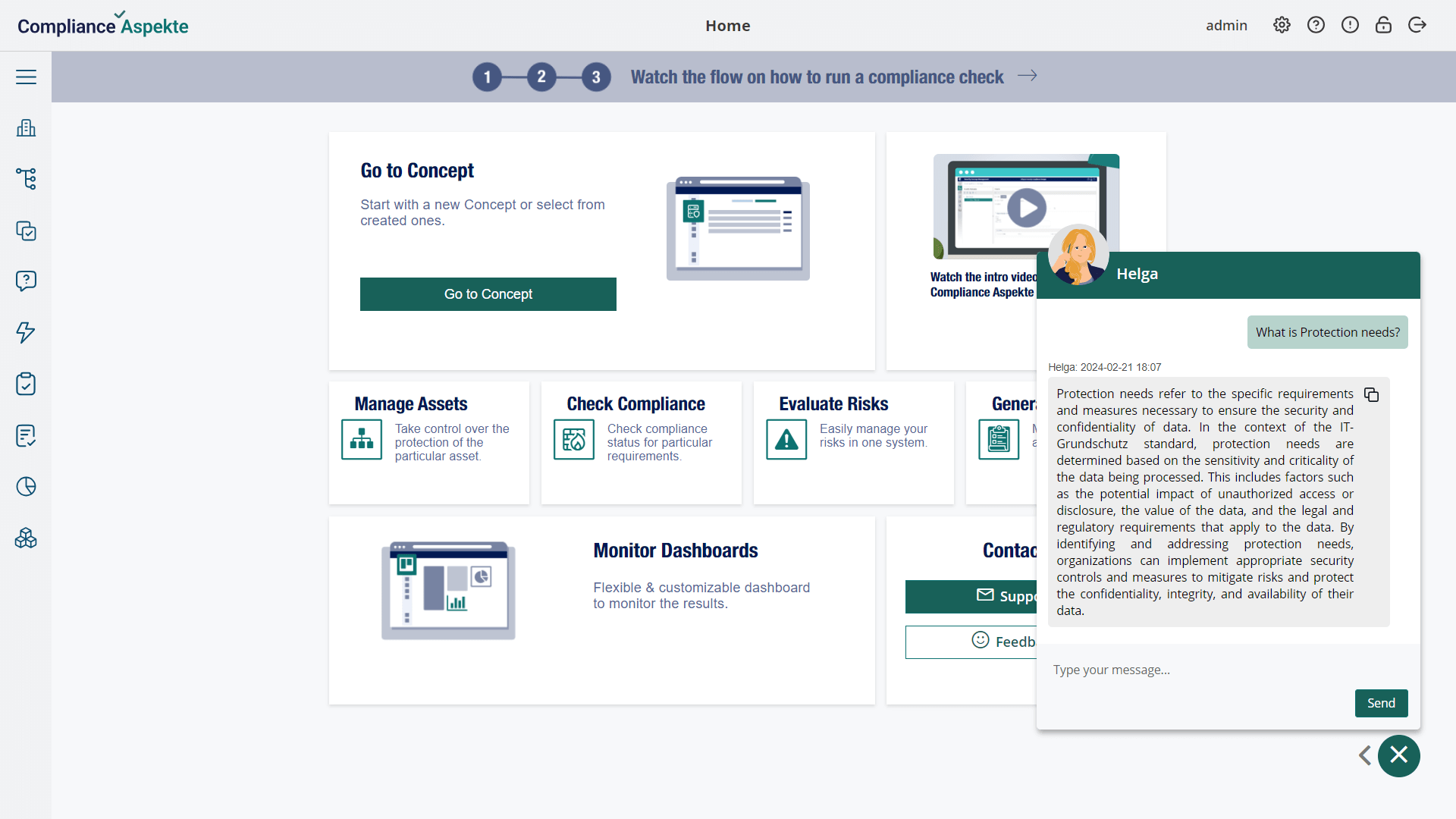

NIS2-Maßnahmen mithilfe von KI realisieren

Compliance Aspekte NIS2-Tool bietet auf Abruf einen KI-Copiloten. Dieser intelligente Assistent namens Helga wird von der Azure AI GPT-Technologie unterstützt. Der KI-Copilot kann NIS2-bezogene Aufgaben sammeln, bewerten und generieren, um den Anforderungen an Cybersicherheit und Datenschutz gerecht zu werden und potenzielle Risiken effektiv zu reduzieren.

Die KI-Funktionalitäten umfassen:

- Zuweisung spezifischer Aufgaben zur Einhaltung von NIS2 und verwandten Richtlinien, um NIS2-Compliance sicherzustellen;

- Beantwortung von Fragen zur NIS2-Richtlinie, zu Anforderungen, Maßnahmen und mehr;

- Bereitstellung von Anleitungen zur Einrichtung der Compliance Aspekte NIS2-Compliance-Software;

- Beantwortung spezifischer Fragen zu Unternehmensrichtlinien, Vorschriften und anderen offiziellen Dokumenten;

- Erläuterung der Funktionsweise und Funktionalitäten des Compliance Aspekte-Tools.

Was ist NIS2?

NIS2, oder die Richtlinie über die Sicherheit von Netz- und Informationssystemen 2, ist eine aktualisierte EU-Verordnung, die darauf abzielt, die Cybersicherheit in den Mitgliedstaaten zu verbessern. Sie erweitert den Geltungsbereich auf mehr Sektoren, wie öffentliche Verwaltung und Lebensmittelproduktion, und verlangt stärkere Sicherheitsmaßnahmen.

NIS2 verbessert die Zusammenarbeit zwischen den Ländern, verhängt strengere Strafen bei Nichteinhaltung und fordert von Organisationen, bedeutende Cybervorfälle innerhalb von 24 Stunden zu melden. Ziel ist es, die Widerstandsfähigkeit und Sicherheit wesentlicher Dienste und kritischer Infrastrukturen gegen wachsende Cyberbedrohungen zu erhöhen.

NIS2-Grundlagen:

Das Wichtigste im Überblick

Wann wird NIS2 durchgesetzt?

NIS2 wurde im November 2022 offiziell vom Parlament angenommen und trat am 16. Januar 2023 in Kraft. Die Mitgliedstaaten haben bis Oktober 2024 Zeit, die Maßnahmen in ihre nationalen Gesetze aufzunehmen.

Was sind die NIS2-anforderungen?

NIS2 verlangt, dass relevante Organisationen geeignete Cybersicherheitspraktiken implementieren, um ihre Systeme und Netzwerke sicher und widerstandsfähig zu halten. Diese Praktiken umfassen das Management von Risiken und Schwachstellen, die Sicherung der Lieferketten, das Reagieren auf Vorfälle und die Gewährleistung sicherer Authentifizierung.

Darüber hinaus legt die Richtlinie die Verfahren und Zeitrahmen für die Meldung von Cybervorfällen fest.

Wen betrifft NIS2?

NIS2 betrifft alle Unternehmen in der EU, die mindestens 50 Mitarbeiter*innen beschäftigen oder einen Umsatz von über 10 Millionen Euro erzielen und als gesellschaftlich wichtig gelten.

Die Richtlinie klassifiziert diese Unternehmen als entweder essenziell, einschließlich Sektoren wie Energie, Gesundheitswesen, Transport und Wasser, oder wichtig, einschließlich Sektoren wie Herstellung, Lebensmittel, Abfallmanagement und Postdienste.

Was sind die NIS2-Strafen bei Nichteinhaltung?

Die Strafen bei Nichteinhaltung von NIS2 hängen von der Klassifizierung des Unternehmens ab. Essenzielle Unternehmen können mit bis zu 10 Millionen Euro oder 2 % ihres gesamten weltweiten Jahresumsatzes des vorangegangenen Geschäftsjahres, je nachdem, welcher Betrag höher ist, bestraft werden.

Wichtige Unternehmen können mit bis zu 7 Millionen Euro oder 1,4 % ihres gesamten weltweiten Jahresumsatzes des vorangegangenen Geschäftsjahres, je nachdem, welcher Betrag höher ist, bestraft werden.

Wichtige Anforderungen

der NIS2-Zertifizierung

Organisationen müssen Maßnahmen zur Verwaltung von Risiken im Zusammenhang mit der Sicherheit von Netz- und Informationssystemen ergreifen. Dazu gehört die Identifizierung, Bewertung und Minderung von Risiken, um Schutz vor Cyberbedrohungen zu gewährleisten.

Unternehmen müssen bedeutende Vorfälle innerhalb eines bestimmten Zeitraums den zuständigen nationalen Behörden melden. Dies stellt sicher, dass die Behörden über Vorfälle informiert sind, die die Sicherheit der Lieferkette und der kritischen Infrastruktur beeinträchtigen könnten.

Organisationen sind verpflichtet, die Sicherheit ihrer Lieferketten zu bewerten und zu gewährleisten. Dies beinhaltet die Bewertung von Drittanbietern und Dienstleistern auf potenzielle Sicherheitsrisiken.

Unternehmen müssen Verfahren zum Management von Krisen im Zusammenhang mit Cybervorfällen einrichten. Dies beinhaltet einen klaren Plan für Kommunikation, Koordination und Wiederherstellung während und nach einem Vorfall.

Organisationen müssen Governance-Rahmenwerke etablieren, die klar definierte Rollen und Verantwortlichkeiten für Cybersicherheit beinhalten. Das obere Management muss für das Management von Cybersicherheitsrisiken verantwortlich sein.

Unternehmen werden ermutigt, mit nationalen Behörden und anderen Interessengruppen zusammenzuarbeiten und Informationen auszutauschen. Ziel ist es, die kollektive Sicherheit durch Zusammenarbeit und geteilte Bedrohungsinformationen zu verbessern.

Organisationen müssen sicherstellen, dass ihre Mitarbeiter*innen über Cybersicherheitsrisiken und Best Practices informiert und geschult sind. Regelmäßige Schulungs- und Bewusstseinsprogramme sind notwendig, um ein hohes Maß an Cybersicherheitsbereitschaft aufrechtzuerhalten.

Unternehmen müssen Maßnahmen implementieren, um die Kontinuität wesentlicher Dienste während und nach einem Cybervorfall sicherzustellen. Dies beinhaltet die Planung für Redundanz, Backup und Wiederherstellungsprozesse.

NIS2-Compliance-Checkliste

- Risikomanagement und -bewertung: Identifizieren, bewerten und mindern Sie regelmäßig Cyberrisiken.

- Vorfallsmeldung und -reaktion: Etablieren Sie Verfahren zur Erkennung, Meldung und Reaktion auf bedeutende Vorfälle innerhalb der vorgegebenen Zeitrahmen.

- Sicherheit der Lieferkette und Drittanbietersicherheit: Bewerten und sichern Sie die Cybersicherheitslage von Drittanbietern und setzen Sie Maßnahmen zur Absicherung der Lieferkette um.

- Krisenmanagement und Geschäftskontinuität: Entwickeln, dokumentieren und testen Sie regelmäßig Krisenmanagement- und Geschäftskontinuitätspläne.

- Governance und Verantwortlichkeit: Definieren Sie Rollen und Verantwortlichkeiten für die Cybersicherheit und stellen Sie die Verantwortlichkeit des oberen Managements sicher.

- Schulung und Sensibilisierung: Führen Sie regelmäßig Schulungs- und Sensibilisierungsprogramme zur Cybersicherheit für alle Mitarbeiter*innen durch.

- Regelmäßige Tests und Audits: Führen Sie regelmäßig Penetrationstests, Schwachstellenbewertungen und Audits durch, um die Wirksamkeit der Cybersicherheitsmaßnahmen sicherzustellen.

Die wichtigsten Neuerungen der NIS2

NIS2 erweitert die Anzahl der als kritisch eingestuften Sektoren und verdoppelt diese im Vergleich zu den vorherigen Vorschriften.

Verstöße gegen die NIS2-Anforderungen werden mit strengeren Geldstrafen geahndet, die potenziell an einen Prozentsatz des weltweiten Jahresumsatzes des Unternehmens gebunden sind, ähnlich wie bei den DSGVO-Strafen.

Die Einführung der Managementverantwortung bedeutet, dass Führungskräfte persönlich für Verstöße haftbar gemacht werden können und möglicherweise Schadensersatzansprüche aus ihrem persönlichen Vermögen geltend gemacht werden.

NIS2 führt eine dreistufige Meldepflicht für Sicherheitsvorfälle ein, die eine zeitnahe Meldung sicherstellt, auch wenn anfangs noch keine vollständigen Details vorliegen.

Die Reform definiert neu, welche Sektoren als kritisch angesehen werden, und entfernt sich vom bisherigen Rahmen der KRITIS-Verordnung, indem neue Schwellenwerte basierend auf der potenziellen Auswirkung auf 500.000 Menschen festgelegt werden.

Es wird ein Schwerpunkt auf effiziente Vorfallreaktion gelegt, die detaillierte Berichte über Vorfälle und deren Management innerhalb strenger Zeitvorgaben an die Regulierungsbehörden erfordert.

Vorteile

der NIS2-Compliance

KOSTENLOS STARTEN

- Verbesserte Cybersicherheitslage: Die Implementierung der NIS2-Anforderungen verbessert die Cybersicherheitsverteidigung einer Organisation, reduziert Schwachstellen und erhöht die Gesamtresilienz gegen Cyberbedrohungen.

- Verbesserte Fähigkeiten zur Vorfallreaktion: Organisationen entwickeln robuste Vorfallreaktionspläne und -fähigkeiten, die es ihnen ermöglichen, Cybervorfälle effektiver und effizienter zu erkennen, darauf zu reagieren und sich davon zu erholen.

- Regulatorische Compliance: Die Erfüllung der NIS2-Anforderungen gewährleistet die Einhaltung der EU-Cybersicherheitsvorschriften und vermeidet potenzielle Strafen und rechtliche Konsequenzen im Zusammenhang mit Nichteinhaltung.

- Schutz kritischer Infrastrukturen: Die Sicherung von Netzwerk- und Informationssystemen schützt wesentliche Infrastruktursektoren wie Energie, Transport, Finanzen und Gesundheitswesen vor Cyberbedrohungen und -unterbrechungen.

- Zugang zu EU-Märkten: Die Einhaltung der NIS2-Anforderungen erleichtert den Zugang zu EU-Märkten, da Organisationen die Einhaltung der EU-Cybersicherheitsstandards und -vorschriften nachweisen.

- Geschäftskontinuität und Resilienz: Die Implementierung der NIS2-Maßnahmen, wie Geschäftskontinuitätsplanung und Krisenmanagement, stellt die Kontinuität der Betriebsabläufe während und nach Cybervorfällen sicher und minimiert Unterbrechungen.

Kostenlose Beratung

und Demo der NIS2-Software buchen

FAQ

Die NIS2-Richtlinie, kurz für die Richtlinie über die Sicherheit von Netz- und Informationssystemen, ist eine Gesetzgebung der Europäischen Union, die darauf abzielt, die Cybersicherheit in kritischen Sektoren zu verbessern.

Sie schreibt bestimmte Cybersicherheitsmaßnahmen vor, um einen robusten Schutz von Netz- und Informationssystemen zu gewährleisten, die für die Aufrechterhaltung wesentlicher Dienste und die wirksame Bewältigung von Cyberbedrohungen entscheidend sind.

NIS2-Compliance-Software bezieht sich auf Tools und Lösungen, die Organisationen dabei unterstützen, die Anforderungen der NIS2-Richtlinie zu erfüllen.

Diese Softwarelösungen umfassen oft Funktionen für das Risikomanagement, die Planung von Vorfallreaktionen, Compliance-Audits und die Überwachung von Cybersicherheitsmaßnahmen, um die Einhaltung der NIS2-Standards sicherzustellen.

Die Einhaltung von NIS2 ist für Unternehmen von entscheidender Bedeutung, da sie ihre Cybersicherheitslage verbessert, Schwachstellen gegenüber Cyberbedrohungen reduziert und die Kontinuität wesentlicher Dienste sicherstellt.

Sie hilft Organisationen auch dabei, potenzielle rechtliche und finanzielle Konsequenzen im Zusammenhang mit Nichteinhaltung zu vermeiden, stärkt das Vertrauen der Stakeholder und erhöht die Gesamtresilienz gegen Cybervorfälle.

Die NIS2-Richtlinie betrifft in erster Linie Betreiber wesentlicher Dienste (OES) und Anbieter digitaler Dienste (DSP) innerhalb der Europäischen Union. Zu den OES gehören Unternehmen in Sektoren wie Energie, Transport, Banken, Finanzmarktinfrastrukturen, Gesundheit, Trinkwasserversorgung und digitale Infrastruktur. DSPs umfassen Online-Marktplätze, Suchmaschinen und Cloud-Computing-Dienste.

Die Hauptanforderungen der NIS2-Richtlinie umfassen:

- Implementierung von Risikomanagementmaßnahmen zur Identifizierung, Bewertung und Minderung von Cyberrisiken.

- Meldung bedeutender Cybersicherheitsvorfälle an die nationalen Behörden.

- Sicherstellung der Sicherheit der Lieferkette durch Bewertung und Minderung von Risiken durch Drittanbieter.

- Aufstellung von Krisenmanagement- und Geschäftskontinuitätsplänen.

- Umsetzung technischer und organisatorischer Maßnahmen zum Schutz von Netz- und Informationssystemen.

- Zusammenarbeit und Informationsaustausch mit nationalen Behörden und anderen Stakeholdern.

- Durchführung regelmäßiger Tests, Audits und Bewertungen von Cybersicherheitsmaßnahmen zur Sicherstellung der Wirksamkeit und Compliance.

Effective and easy-to-use IT security management system based on the latest standards and regulations — from planning and establishing the security concept to certification.