Cybersicherheit: Grundprinzipien und Tools

Die neuesten Statistiken zur IT-Kriminalität nehmen dramatisch zu. Experten schätzen, dass täglich etwa 145 Milliarden E-Mail-Nachrichten rund um den Globus versendet werden. Unter ihnen sind 65% Spam-Mails, und 1,1 Milliarden E-Mails enthalten Malware oder stellen Phishing-Attacken dar. Dies ist nur ein E-Mail-Kanal. Es gibt mehrere Gründe für dieses Wachstum:

- Es gibt zu viele Sicherheitslücken.

- Es ist billig und einfach, eine Attacke zu organisieren, und die potenziellen Gewinne sind enorm.

- Es gibt zu wenig Möglichkeiten, einen Verbrecher zu erwischen.

Es ist die Ironie des Schicksals, keine Organisation kann Cyberrisiken vermeiden. Darum wurde das Risikomanagement zu der entscheidenden Maßnahme, die ein angemessenes Niveau an Datenschutz sichern soll.

Risikomanagement und Cybersicherheit

Unternehmen und Organisationen sind gezwungen, mehr in ihre Sicherheitssysteme zu investieren, um höhere Schutzstufen zu erreichen, das Personal zu schulen und ihre wichtigen Daten zu sichern. Viele Unternehmen sind erst dabei, ihr Sicherheitssystem aufzubauen. Jedenfalls kann sich niemand zu 100 Prozent geschützt fühlen.

Es gibt immer mehrere Cyberbedrohungen, die draußen auf einen lauern. Wir weisen darauf hin, dass die damit verbundenen Risiken immer unmittelbar bevorstehen, egal wie stark Ihr Schutz jetzt zu sein scheint. Es kommt nur darauf an, OB und WANN ein Datenunfall passiert und wie gut vorbereitet wir darauf sind.

Durch das Management von Risiken können Sie rechtzeitig auf die Bedrohungen reagieren und Schadenbegrenzung betreiben, wenn ein schwerwiegendes Ereignis eintritt.

Risikomanagement-Strategien

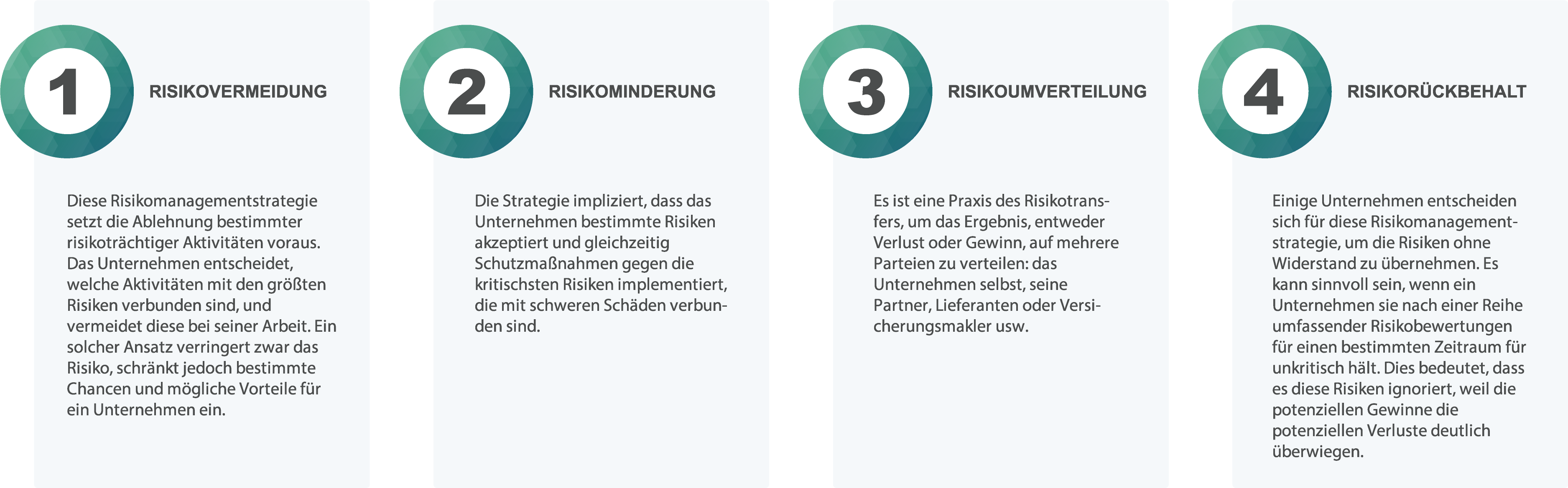

Eine angemessene Risikomanagementstrategie setzt einen gut abgestimmten, ganzheitlichen Ansatz für alle Aspekte des Risikomanagementprozesses voraus, einschließlich der Risikoidentifikation, -analyse und -bewertung.

Also basiert dieser Prozess auf einer regelmäßigen Aktualisierung und Neubewertung des Risikoschutzes einer Organisation. Er hängt nicht von der Art oder Größe der Organisation ab. Eine Strategie kann gleichermaßen auf ein großes, renommiertes Unternehmen oder auf ein kleines Team oder Projekt angewendet werden. Ebenso kann sie in eine komplexe Unternehmensstrategie integriert werden.

Die vorhandenen Unsicherheiten und die ständig aufkommenden neuen Bedrohungen lassen keinen Raum für Neutralität. Durch das regelmäßige Erkennen von Risiken und Schwachstellen wird ein Unternehmen im Allgemeinen sensibilisiert und auf das Handeln im schlimmsten Fall vorbereitet.

Einige Organisationen entscheiden sich dabei für eine eingeschränkte Risikomanagementstrategie, anstatt einen umfassenden Ansatz zu empfehlen.

Beispiele für Strategien zum eingeschränkten Risikomanagement

Risikobewertung

Das Cyberrisiko ist die Wahrscheinlichkeit unerwünschter Ereignisse, wie Diebstahl vertraulicher Daten, Infrastruktur- und Systemfehler, finanzielle oder Reputationsschäden, Betriebsstörungen usw., die sich negativ auf das Vermögen einer Organisation auswirken können.

Der Prozess der Cyber-Risikobewertung umfasst drei Phasen: Risikoidentifizierung, –analyse und –bewertung gemäß den internationalen Standards und Praktiken für Informationssicherheit. Er deckt nicht nur die Schwachstellen der IT-Infrastruktur ab, sondern auch die Schwachstellen aller Bestandteile des gesamten Unternehmens: Personen und deren Verbindungen, Geschäftskontinuität, Systeme und Prozesse.

Die Bewertung des Cyberrisikos ist die Grundstufe des Cyber-Risikomanagements. Durch die Priorisierung der identifizierten Risiken nach Schweregrad und Eintrittswahrscheinlichkeit führt das Cyber-Risikomanagement Kontrollen und Schutzmaßnahmen durch, um die potenziellen negativen Auswirkungen zu minimieren.

Warum ist die Cyber-Risikobewertung wichtig?

Ohne vorherige Bewertung der potenziellen Cyberrisiken kann ein Unternehmen nicht sicherstellen, dass Sicherheitsaktivitäten und implementierte Maßnahmen ordnungsgemäß aufeinander abgestimmt sind und ihren Zweck erfüllen.

Das Unterschätzen oder Überschätzen von Risiken schadet dem Unternehmen, sowohl durch Erschöpfung von Ressourcen als auch durch Verschwendung von Finanzmitteln. Es macht wenig Sinn, strenge Maßnahmen gegen die Ereignisse zu ergreifen, deren Eintritt unwahrscheinlich ist. Das Übersehen bestimmter Risiken kann jedoch katastrophal sein.

Die Bewertung des Cyberrisikos ist nicht nur die beste Methode. Sie ist auch eine Anforderung gemäß den aktualisierten Gesetzen und Normen. Die EU-Datenschutz-Grundverordnung (DSGVO) sowie andere verpflichtende Datenschutzgrundsätze enthalten einen gesonderten Punkt zum Risikobewertungsverfahren und enthalten ausführliche Leitlinien dazu.

Welche sind die Bestandteile des Cyber-Risikomanagements?

Der Prozess des Cyber-Risikomanagements beginnt mit der Identifizierung aller Informationsbereiche und Werte, die möglicherweise von einem Cyberangriff betroffen werden oder zum Opfer eines böswilligen Akteurs fallen können. Das sind Informationssysteme, Hardware, Daten, geistiges Eigentum, Anwendersoftware, Anwendungen und die gesamte Umgebung einschließlich der Mitarbeiter. Anschließend werden für jede Komponente in der Liste einzelne Risiken identifiziert, analysiert und nach potenziellen Auswirkungen und Wahrscheinlichkeiten priorisiert.

Die nächste Stufe ist die Bewertung jedes einzelnen Cyberrisikos mit der Aufstellung von Maßnahmen und Handlungsplänen für deren Behandlung.

Sie können den vollständigen Zyklus des Cyber-Risikomanagement-Prozesses im Diagramm sehen. Für das Unternehmen ist es äußerst wichtig, das Risikoumfeld kontinuierlich zu überwachen. Dies ermöglicht die rechtzeitige Verfolgung etwaiger Änderungen und die Aktualisierung der Risikobehandlungsmaßnahmen.

Was wissen wir über das Cyber-Risikomanagement nach ISO 27001?

ISO 27001 bietet ein Framework für den Aufbau robuster Information Security Management Systeme (ISMS). ISMS stehen für risikobasierte Methoden zum Management von Sicherheitsrisiken einer Organisation in Bezug auf Personen, Prozesse und Systeme.

In Abschnitt 6.1.2 sind im ISO 27001 auch Anforderungen an den Risikomanagementprozess in Organisationen aufgeführt:

- Aufbau und Pflege genauer Kriterien für das Informationssicherheitsrisiko.

- Sicherstellung, dass der Risikomanagementprozess „konsistente, valide und vergleichbare Ergebnisse“ liefert.

- Identifizierung aller Vertraulichkeits-, Integritäts- und Verfügbarkeitsrisiken bei Informationen „im Rahmen des Informationssicherheits-Managementsystems“ sowie Identifizierung der Eigentümer dieser Risiken.

- Regelmäßige Analyse und Bewertung von Informationssicherheitsrisiken gemäß den zuvor festgelegten Kriterien.

Organisationen müssen außerdem sicherstellen, dass die Information und die dazugehörige Dokumentation zu den Risikobewertungen in Übereinstimmung mit den Anforderungen der Norm ordnungsgemäß gepflegt und aktualisiert werden.

ISO 27001 enthält detaillierte Anweisungen zum Risikomanagementprozess und zu seinem Platz im gesamten Informationssicherheits-Managementsystem.

Moderne Treiber des Cyber-Risikomanagements

Im digitalen Zeitalter wird das Cyber-Risikomanagement zu einer eigenständigen Disziplin. Daher wächst seine Bedeutung für Unternehmen, die zunehmend auf Technologien und digitale Prozesse setzen.

Momentan können wir einige eindeutige weltweite Trends beobachten, die eine neue Stufe im Cyber-Risikomanagement einleiten:

- Zunehmende Verluste: Trotz der global steigenden Sicherheitsinvestitionen fallen Organisationen und Unternehmen weiterhin Cyberkriminellen zum Opfer. Der jährliche finanzielle Verlust durch Betrug und Cyberangriffe steigt weltweit rasant an.

- Mindestsicherheitsstufe: Die meisten Unternehmen verfolgen nur die kritischen Compliance-Anforderungen, die aber nicht ausreichen, um ihnen einen angemessenen Schutz vor den aktuellen Cyberbedrohungen zu bieten. Der Compliance-orientierte Ansatz erweist sich unter modernen Bedingungen als ineffizient.

- Zunehmende Konnektivität und damit verbundene Abhängigkeiten: Zunehmende Abhängigkeiten von Informationstechnologien wie KI, IoT, physische Sicherheitsgeräte usw. erfordern die Festlegung eines risikobasierten Ansatzes für Governance und Management, bevor katastrophale Folgen eintreten können.

- Forderung nach Risikobewusstsein: Alle Personalebenen, angefangen bei den Direktoren, C-Level-Führungskräften bis hin zu den Managementteams, müssen sich ständig der Cyberrisiken ihres Unternehmens bewusst sein und die Grundlagen von Informationssicherheitsinitiativen verstehen.

- Inkongruente Methoden: Derzeit sind die meisten Unternehmen für eine risikobasierte Governance und Verwaltung der Cybersicherheit nicht bereit. Es gibt keine gängigen Risikomanagementtechniken zur Quantifizierung und Steuerung von Cyberrisiken in der gesamten Unternehmensstruktur.

Risikomanagement-Tools und -Lösungen

Zum Abschluss dieser kurzen Übersicht möchten wir Sie auf die Idee von Risikomanagement-Tools und -Lösungen aufmerksam machen. Risikomanagement-Software kann die Effizienz Ihrer Sicherheitsaktivitäten erheblich steigern.

Der Infopulse Standards Compliance Manager (SCM) ist als eine einheitliche Plattform für das Governance-, Risiko- und Compliance-Management (GRC) konzipiert.

Informieren Sie sich auf unseren Webseiten über die SCM-Funktionen und -Vorteile oder fordern Sie eine Live-Demo an.

Kostenfreies Konto

Kontaktieren Sie uns, um einen unverbindlichen Testzugang zu erhalten