IT-Sicherheitsbewertungen online: Leitfaden für virtuelle Audits

Im globalen Lockdown begannen sich die Dinge zu ändern: Unternehmen wechselten in den Homeoffice-Modus, und ein Großteil des Arbeitsvolumens wurde in Fernarbeit erledigt. Die neue Normalität hat Unternehmen in vielerlei Hinsicht herausgefordert, insbesondere in Bezug auf die Kompetenz, die Betriebskontinuität in unsicheren Zeiten anzupassen und aufrechtzuerhalten. Die Bedingungen haben sich geändert und dies hat sich auch auf die Compliance-Welt ausgewirkt. Unternehmen haben begonnen, mehr auf Sicherheit und Datenschutz zu achten, während die Compliance-Verpflichtungen dieselben blieben. Nach wie vor müssen Unternehmen den entsprechenden Anforderungen genügen und regelmäßige Audits durchführen lassen, um die sensiblen Daten zu schützen.

Warum sind Cybersicherheitsbewertungen heutzutage kritisch?

Das Cybersicherheits-Audit ist eine technische Bewertung der IT-Infrastruktur einer Organisation, d. h. ihrer Betriebssysteme, Anwendungen usw. Sie liefert wertvolle Informationen über die Sicherheitsmaßnahmen der Organisation und ist besonders nützlich für Unternehmen, die ihre Risiken, Schwachstellen und Gefährdungen dokumentieren und angehen wollen. Durch interne und externe Sicherheitsbewertungen können Sicherheitsmanager potenzielle Störungen bewerten, Lücken und Lecks entdecken und sich auf zukünftige Zertifizierungen vorbereiten. In der Welt nach der Pandemie ist ein Audit remote eine Option, die immer mehr Unternehmen in ihren Compliance-Prozessen berücksichtigen und implementieren. Regelmäßige Bewertungen helfen dabei, neue Schwachstellen zu entdecken. Außerdem sind sie durch Vorschriften und Standards vorgeschrieben. Beispielsweise ist ein internes Audit für ISO27001 sowie für IT-Grundschutz in der Prüfphase obligatorisch.

Was ist ein Remote-Audit?

Ein virtuelles IT-Audit wird teilweise oder vollständig außerhalb des Standorts durchgeführt. Es deckt alle Punkte und Schritte des Vor-Ort-Audits ab, aber der Auditor verwendet die Telekommunikationstechnologie, wenn ein Termin vor Ort nicht möglich ist.

Wie läuft ein virtuelles Audit ab?

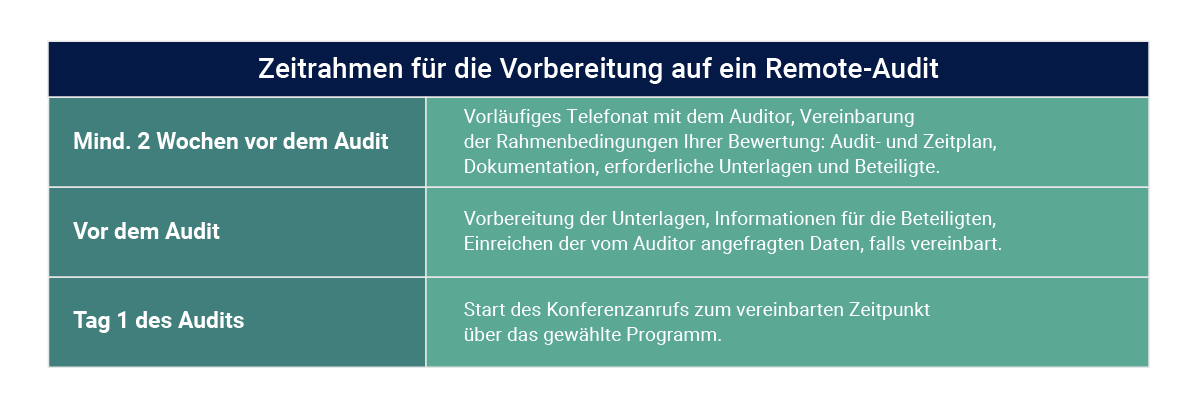

Das Remote-Audit dauert in der Regel genauso lange wie das reguläre Audit vor Ort. Der Assessor wählt Sie über die zuvor vereinbarte Plattform in der Telefonkonferenz an. Sie müssen jederzeit verfügbar sein und Ihren Bildschirm freigeben können. Der Prüfer kann Sie auffordern, Dokumente zur Überprüfung über einen der verfügbaren sicheren Kommunikationskanäle zu senden.

Workflow beim Sicherheitsaudit

Ein Sicherheitsaudit sollte dem folgenden Grundformat folgen:

Bestimmung der Bewertungskriterien

Zunächst ist es erforderlich, die allgemeinen Ziele des Unternehmens festzulegen, um zu verstehen, worauf Sie bei der Bewertung genau eingehen müssen. Anschließend werden die Prioritäten dieser Ziele definiert. Ob Sie Ihr Sicherheitssystem auf weitere Verbesserungen hin überprüfen müssen oder auf dem Weg zur Zertifizierung sind, sollte klar angegeben werden. Laut Gartner sollte man sich im Unternehmen darauf einigen, wie die Durchführung und Nachverfolgung des Audits stattfinden soll und wie die Bewertungsergebnisse gesammelt und behandelt werden.

Vorbereitung auf das Remote Security Audit

Da die Remote-Überprüfung auf der Technologie basiert, können Sie die folgenden Punkte beachten, um Ihr virtuelles Audit zu organisieren:

- Bestimmen Sie, welche Tools Sie für Ihr virtuelles Audit nutzen wollen. Checken Sie dabei die Vorteile, die Ihnen die richtige Software bieten kann.

- Entscheiden Sie, welches Online-Konferenzsystem Sie für die Interaktion mit dem Prüfer auswählen möchten, z. B. Microsoft Teams, Skype, Zoom, GoToMeeting, Google Hangouts usw.

- Sichern Sie die Online-Verbindung. Wenn dies nicht möglich ist, werden Sie vom Prüfer gebeten, die erforderlichen Informationen per E-Mail zu senden und anschließend einen Telefonanruf zu tätigen.

Drei Hauptaspekte des virtuellen Audits

Sie müssen außerdem sicherstellen, dass die folgenden Aspekte bei einem virtuellen IT-Audit berücksichtigt werden:

1. Personal

Personen, die während des Audits anwesend sein müssen:

- CISO oder IT-Sicherheitsmanager;

- Beteiligte Schlüsselpersonen;

- Vertreter des Vorstands, falls für die Eröffnungs- und Abschlusssitzung eingeplant, oder Mitarbeiter mit Führungsverantwortung, falls geplant.

2. Dokumentation

Der Prüfer kontrolliert Ihr ISMS remote über die Bildschirmfreigabe oder durch das Zusenden der Dateien über einen gesicherten Kommunikationskanal. Folgende Unterlagen sind bei ihm normalerweise einzureichen:

- Aufzeichnungen der internen Revision

- Interner Auditplan

- Protokolle und Maßnahmen der Überprüfung durch das Management

- Beschwerdeprotokoll

- Korrekturmaßnahmen

- Dokumentation zu den Verbesserungen

- Gefahrenregister

- Begleitdokumentation zu den Kerngeschäftsprozessen (wenn möglich)

3. Besichtigungen der Räumlichkeiten

Für ein Remote-Audit ist möglicherweise eine Besichtigung der Räumlichkeiten erforderlich. Sie sollten den Auditor daher über eine Webcam oder einen Videoanruf herumführen. Wenn der Standort geschlossen ist oder eine virtuelle Standortbesichtigung aufgrund von Technologie-, Sicherheits- oder Gesundheitsproblemen nicht möglich ist, wird dieses Verfahren beim nächsten Audit vor Ort nachgeholt. Der Prüfer bestimmt dies anhand Ihrer Umstände.

Ergebnisse des Remote-Audits

Sie sollten den Fortschritt des Audits überwachen und bestimmte Punkte priorisieren, die möglicherweise einer weiteren Prüfung bedürfen. Besprechen Sie nach Abschluss des Audits die Ergebnisse mit allen Beteiligten. Erstellen Sie eine Liste von Aktionspunkten basierend auf dem Audit und entscheiden Sie, welche Schritte zuerst ausgeführt werden müssen, um die erkannten Sicherheitsprobleme zu beheben.

So wird Ihr virtuelles Audit mit einer GRC-Lösung zum Kinderspiel

Während der Fernbewertung wird der Prüfer Sie auffordern, Dateien per E-Mail zu senden. Mit Infopulse SCM können Sie in nur wenigen Klicks Berichte erstellen, auf Anfrage des Auditors alle erforderlichen Screenshots erstellen und bei Bedarf genaue und konsolidierte Informationen zu Ihren Compliance-Vorgängen bereitstellen. Mit Infopulse SCM können Sie einen ganzheitlichen Überblick über Ihr ISMS behalten und mehrere Standards in einem System verwalten.

Kostenfreies Konto

Kontaktieren Sie uns, um einen unverbindlichen Testzugang zu erhalten