Sicherheitsrisikoanalyse: Eine Schritt-für-Schritt-Anleitung

Durch die technologischen Fortschritte und die aktuelle Cyber-Umgebung sind Organisationen kontinuierlich dazu angehalten, Maßnahmen zur Erfüllung der Sicherheitsnormen zu ergreifen. Allerdings müssen sie dabei über das Nötigste hinausgehen, damit ihr ISMS ganzheitlich, skalierbar und widerstandsfähig wird und bleibt. Aus diesem Grund ist die Sicherheitsrisikoanalyse zu einer der primären Anforderungen vieler Informationssicherheitsstandards und -vorschriften geworden.

Inhaltsverzeichnis:

- Was ist Risikomanagement?

- Wie ist der Unterschied zwischen einer Risikobewertung und einer Risikoanalyse?

- Was ist eine Risikoanalyse?

- Typen der Risikoanalyse

- Fünf Schritte zur Risikoanalyse nach BSI IT-Grundschutz

Was ist Risikomanagement?

Beim Risikomanagement werden Gefährdungsfaktoren im Lebenszyklus und im Tagesgeschäft eines Unternehmens erkannt, analysiert und behandelt. Ein derartiges Management hat zum Ziel, zukünftige Vorfälle zu verhindern oder in ihrer Wirkung einzuschränken, indem proaktiv statt reaktiv gehandelt wird. Also wird bei einem effektiven Risikomanagement die Wahrscheinlichkeit verringert, dass ein Risiko erneut auftritt und dass es sich auf das Geschäft potenziell negativ auswirkt.

Das Risikomanagement ist ein integraler Bestandteil des Informationssicherheitsmanagements. Die Synergie beider Ansätze mündet in dem Informationssicherheits-Risikomanagement oder dem ISRM – dem Prozess der Erkennung, Bewertung und Behandlung von Risiken, die mit den Informationen einer Organisation und der Nutzung der Informationstechnologie verbunden sind.

Das ISRM kann bei einem praktischen Zugang u.a. durch die Risikoanalyse und moderne Techniken erfolgreich verstärkt werden. ISO 27001, ISO 27005, ISO 31000 und BSI IT-Grundschutz sind internationale Standards, in denen bestimmte Risikomanagementansätze für die Entwicklung und Befolgung effektiver Risikoanalyse-Modelle spezifiziert werden.

Wie ist der Unterschied zwischen einer Risikobewertung und einer Risikoanalyse?

Bei diesen beiden Begriffen gibt es häufig eine Verwechslung, die recht einfach auszuräumen ist. Risikoanalyse ist ein weit gefasster Begriff, der Bewertung und Analyse umfasst. Gemäß ISO 31000 bedeutet Risikobewertung hingegen den gesamten Prozess der Erkennung, Analyse und Bewertung von Gefährdungen, bei dem die Risikoanalyse eine der Hauptkomponenten im Bewertungsverfahren darstellt.

Was ist eine Risikoanalyse?

Im IT-Grundschutz wird die Definition der Risikoanalyse als der gesamte Prozess der Ermittlung (Erkennung, Bewertung und Evaluation) und Behandlung von Gefährdungen angegeben, während sich die Analyse bei den Normen ISO 31000 und ISO 27005 lediglich auf einen einzelnen Schritt bei der Risikobewertung bezieht.

Typen der Risikoanalyse

Die beiden primären Methoden der Risikoanalyse und der Risikobewertung sind die qualitative Methode und die quantitative Methode. Bei der qualitativen Methode wird die Eintrittswahrscheinlichkeit eines Risikos anhand vorgegebener Rankingskalen ausgehend von den subjektiven Eigenschaften und den möglichen Auswirkungen auf ein Unternehmen berechnet. Jede erkannte Gefährdung wird entsprechend ihrer Priorität eingestuft – niedrig, mittel oder hoch.

Typische Beispiele für Risikoanalysen bei der qualitativen Methode sind:

- Risikomatrix

- Ursache-Wirkungs-Diagramme

- SWOT-Analyse

Unter Verwendung der quantitativen Methode wird ein unerwünschter Vorfall mit einem bestimmten Geldbetrag versehen, der die potenziellen Kosten für eine Organisation und die Wahrscheinlichkeit darstellen soll, dass der Vorfall in einem konkreten Jahr eintritt.

Fünf Schritte zur Risikoanalyse nach BSI IT-Grundschutz

IT-Grundschutz 200-3 enthält eine direktere Methodik als die üblichen Methoden zur qualitativen Analyse. Hier werden die grundlegenden Schritte der Risikoanalyse gemäß BSI-Standard 200-2 beschrieben, die mit dem Tool Compliance Aspekte durchgeführt werden können.

1. Modellierung: Vorbereitung

Die Aufgabe bei der Modellierung besteht darin, die bereits erfüllten, grundlegenden und standardmäßigen Sicherheitsanforderungen zu ermitteln und die Lücken zu erkennen. In diesem Schritt erstellen Sie eine Liste von Zielobjekten, für die eine Risikoanalyse durchgeführt werden soll.

Außerdem bewerten Sie in diesem Vorgang den Schutzbedarf Ihrer Assets und versehen sie mit den Markierungen „Normal“, „Hoch“ und „Sehr hoch“.

Darüber hinaus können Sie bestimmen, ob es zu jedem Zielobjekt entsprechende IT-Grundschutz-Bausteine gibt und wie diese angewendet werden sollen.

Der Modellierungsprozess kann mit der Lösung Compliance Aspekte wie folgt automatisiert werden:

- Automatische Zuordnung von IT-Grundschutz-Bausteinen zu den empfohlenen Anforderungen und Maßnahmen;

- Monitoring des Umsetzungsstatus der festgelegten Maßnahmen, der Anforderungen und Assets;

- Massenbearbeitung von Daten, z. B. gleichzeitige Änderung des Umsetzungsstatus von Anforderungen und Maßnahmen für mehrere Assets;

- Benennung von Personen, die für die Aufgabenerfüllung und das Controlling verantwortlich sind;

- Bei der Datenvisualisierung gibt es verschiedene tabellarische Ansichtsmöglichkeiten (z. B. Gruppierung nach IT-Systemen mit nicht implementierten Anforderungen zur Datensicherung), um sich die Daten aus unterschiedlichen Perspektiven anzeigen zu lassen.

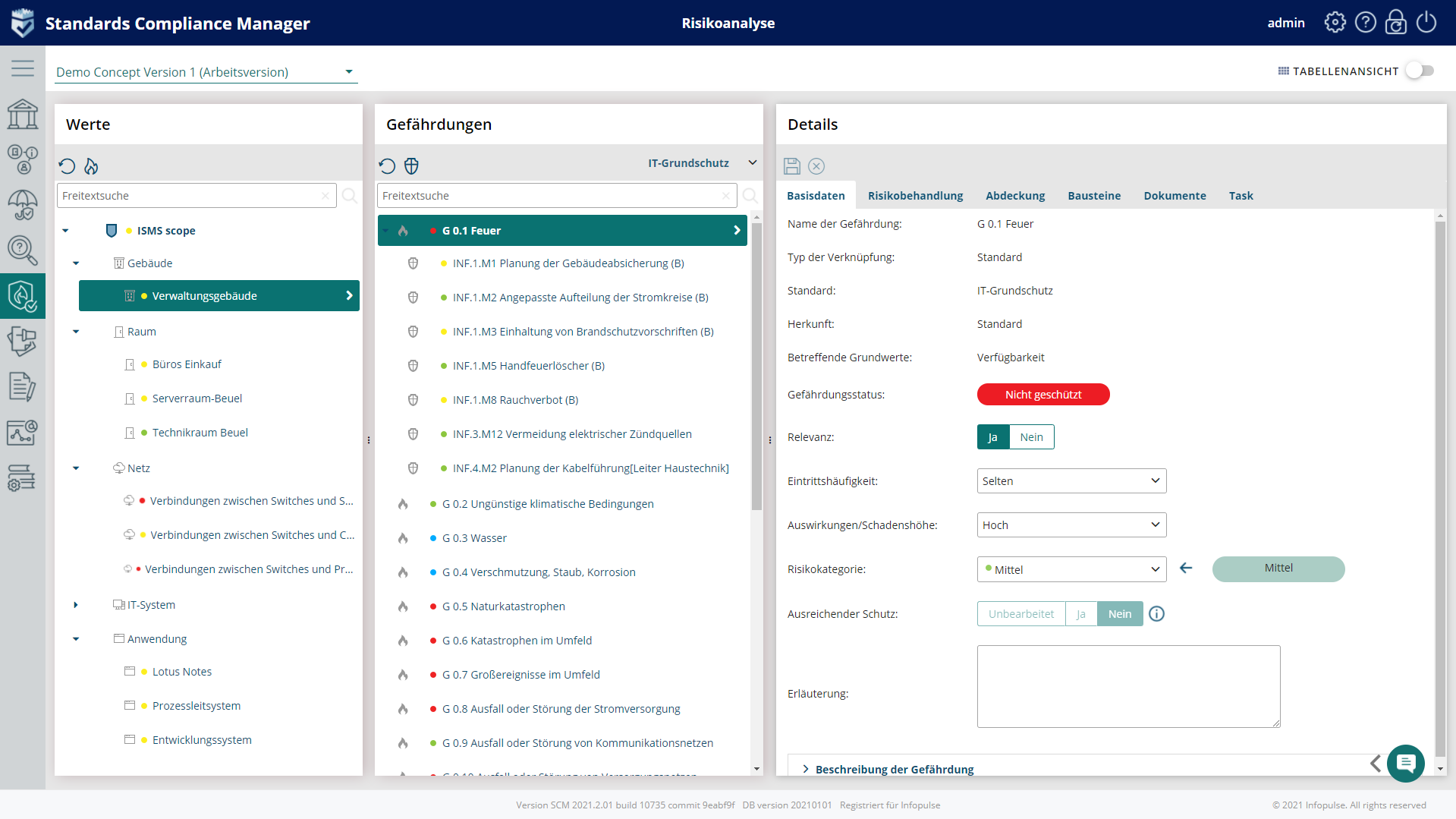

2. Gefährdungsanalyse

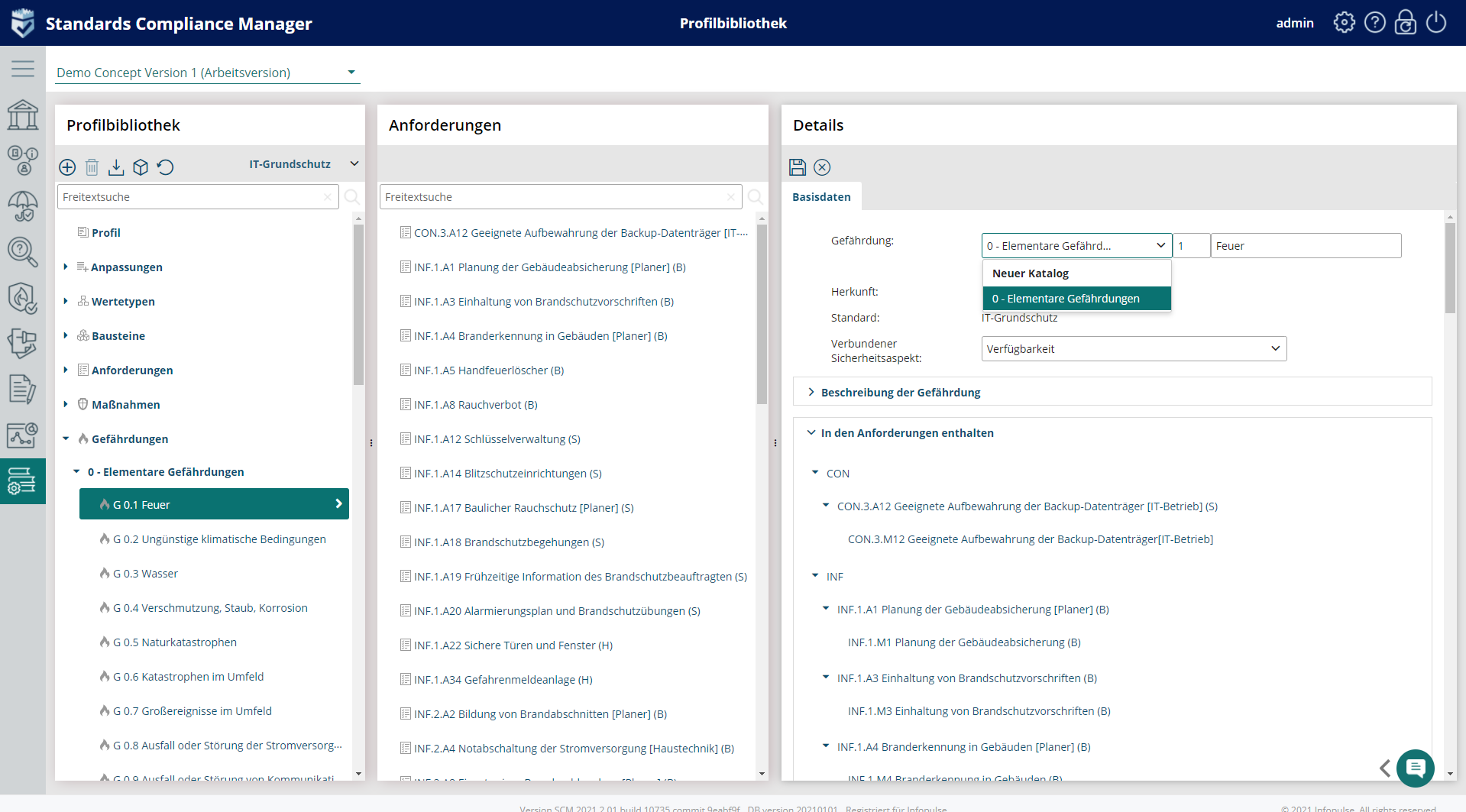

Jedes IT-Grundschutz-Modul enthält eine Auflistung typischer Gefährdungen, die in Gefährdungskataloge gegliedert sind: 47 elementare Gefährdungen sind im IT-Grundschutz-Kompendium aufgeführt, darunter Schaden durch Malware, Datenverlust, Offenlegung und Integritätsverlust sensibler Informationen, Manipulation von Soft- und Hardware, Manipulation von Informationen, unbefugter Zugriff auf IT-Systeme, Schwachstellen oder Fehler in der Software, Missbrauch personenbezogener Daten u.v.m.

„Das Versagen von Cybersicherheitsmaßnahmen wurde im ersten Quartal 2021 in einer globalen Umfrage unter 165 Führungskräften aus verschiedenen Positionen und Regionen als das wichtigste neu aufkommende Risiko aufgeführt.“ – Gartner.

Das Risikoanalysetool Compliance Aspekte bietet eine detaillierte Beschreibung jeder Gefährdung, die in einem Modul enthalten ist:

- Für einzelne Organisationen individuell anpassbare Gefährdungskataloge in der Profilbibliothek;

- Set an vorbereiteten Katalogvorlagen, z.B. Gefährdungskatalog aus dem IT-Grundschutz-Kompendium;

- Automatisierte Risikoanalyse für Assets mit sehr hohem und hohem Schutzbedarf;

- Erkennung von Gefährdungen und Schwachstellen und deren Zuordnung zu den entsprechenden Assets oder Prozessen;

- Anhand der BSI G0-Liste verfügbarer Risikokatalog mit 47 elementaren Gefährdungen;

- Möglichkeit, benutzerdefinierte Gefährdungen zu erstellen;

- Zuordnung zusätzlicher Maßnahmen zu den Gefährdungen und deren Monitoring, die damit verbundenen Anforderungen werden ebenfalls berücksichtigt.

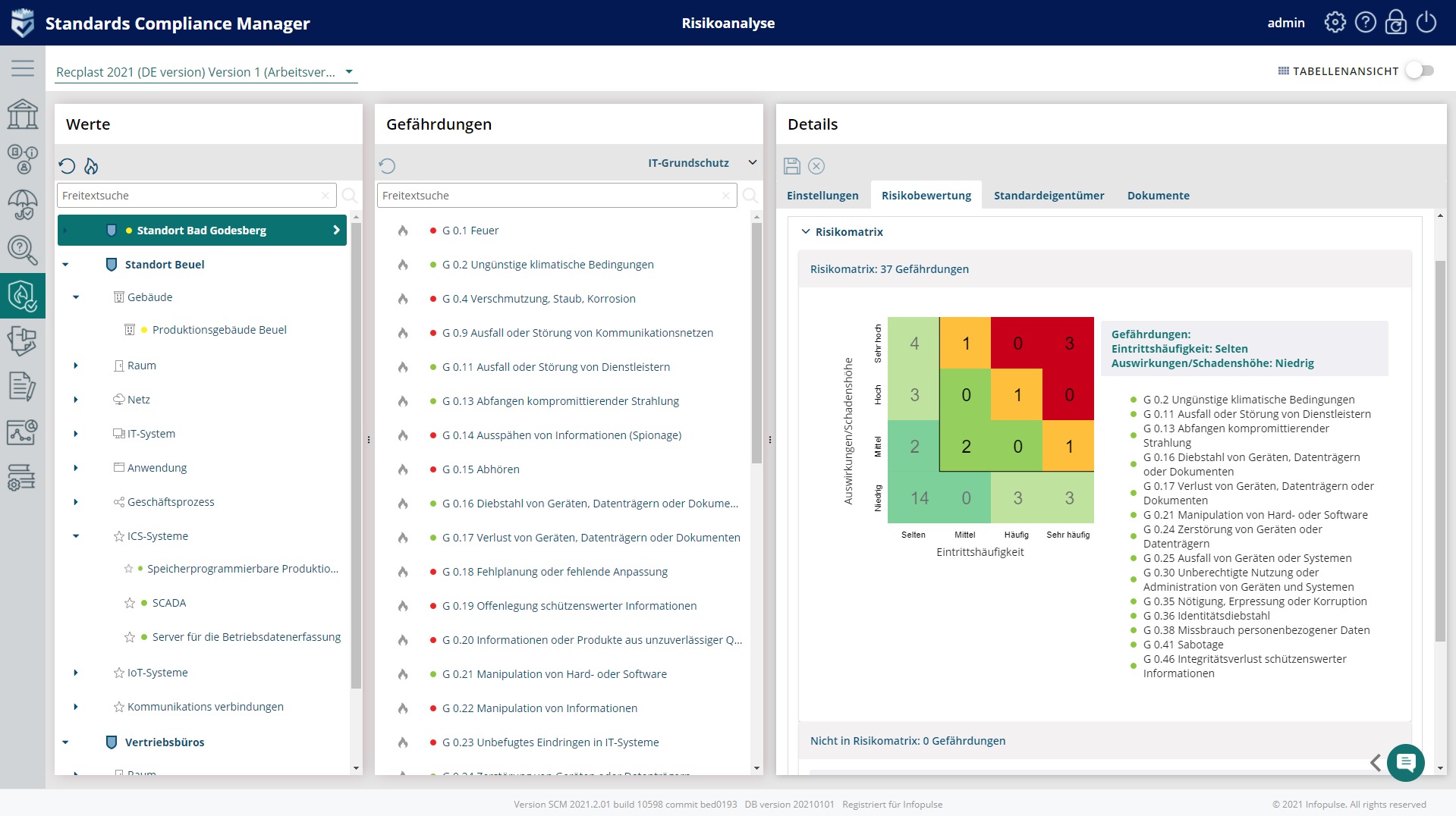

3. Risikoklassifizierung

Es wird ein Überblick über die Risiken geboten, die mit den Gefährdungen bei bestimmten Zielobjekten verbunden sind.

Die Risikobewertung bezieht sich auf die Gefährdungs- und Schadensszenarien: potenzieller Schaden, Wahrscheinlichkeit und Risikokategorie.

Vom BSI wird die Risikoanalysematrix zur Veranschaulichung der an die individuellen Bedürfnisse angepassten Risikocharakterisierung vorgegeben. In der Matrix werden die Risikokategorien (gering, mittel, hoch, sehr hoch) und die Häufigkeit des Auftretens der Risiken dargestellt.

Beim Infopulse Compliance Aspekte können Sie mit der Risikoanalysematrix (4×4- oder 5×5-Dimension) arbeiten, um die Gefährdungswahrscheinlichkeit und ihre Auswirkungen auf jedes Asset ganzheitlich betrachten und die dringend zu behandelnden Gefährdungen schnell erkennen zu können.

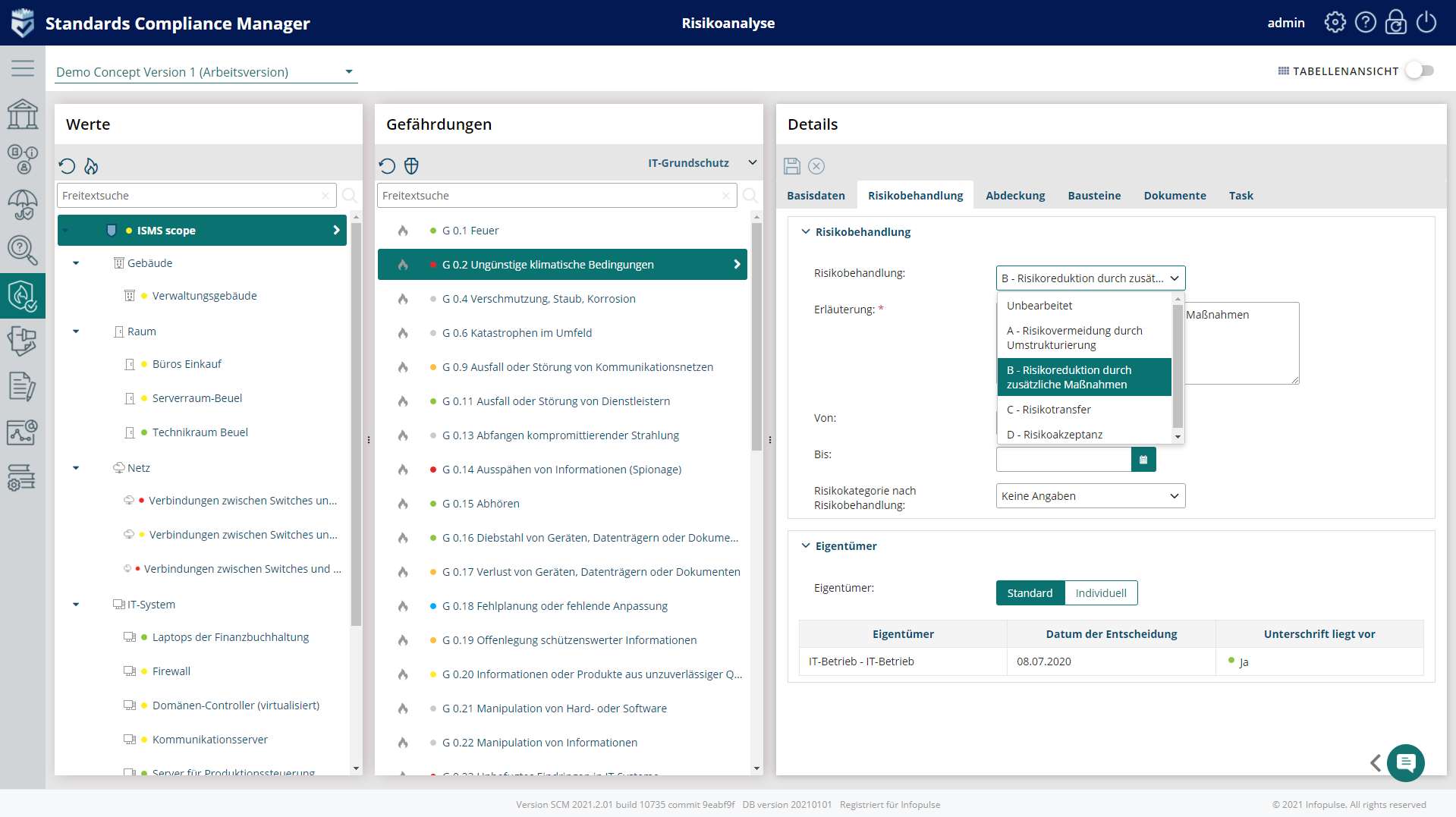

4. Risikobehandlung

Nachdem Sie Ihre Risiken bestimmt und bewertet haben, können Sie in diesem Abschnitt die Optionen zu ihrer Behandlung auswählen:

- Risiko akzeptieren;

- Risiko minimieren – alle in physischen, technischen oder administrativen Systemen bzw. Maßnahmen gefundenen Risiken durch Vorbeugung einschränken;

- Risiko vermeiden – alle gefährdeten Assets entfernen;

- Risiko übertragen – Risiko einer anderen Partei zuordnen;

- Risiko mit Dritten teilen – Teile der Informationsressourcen oder bestimmte Verarbeitungstätigkeiten den externen Stakeholdern zuweisen.

Mit Compliance Aspekte können Sie:

- Maßnahmen zur Risikominimierung definieren und sie den Anforderungen und Controls zuordnen;

- Risiken automatisch akzeptieren;

- Massenbearbeitung ausgewählter Gefährdungen erledigen;

- Fristen für die Risikobehandlung festlegen;

- Gefährdungen mit zusätzlichen Maßnahmen und den damit verbundenen Anforderungen verbinden und überwachen.

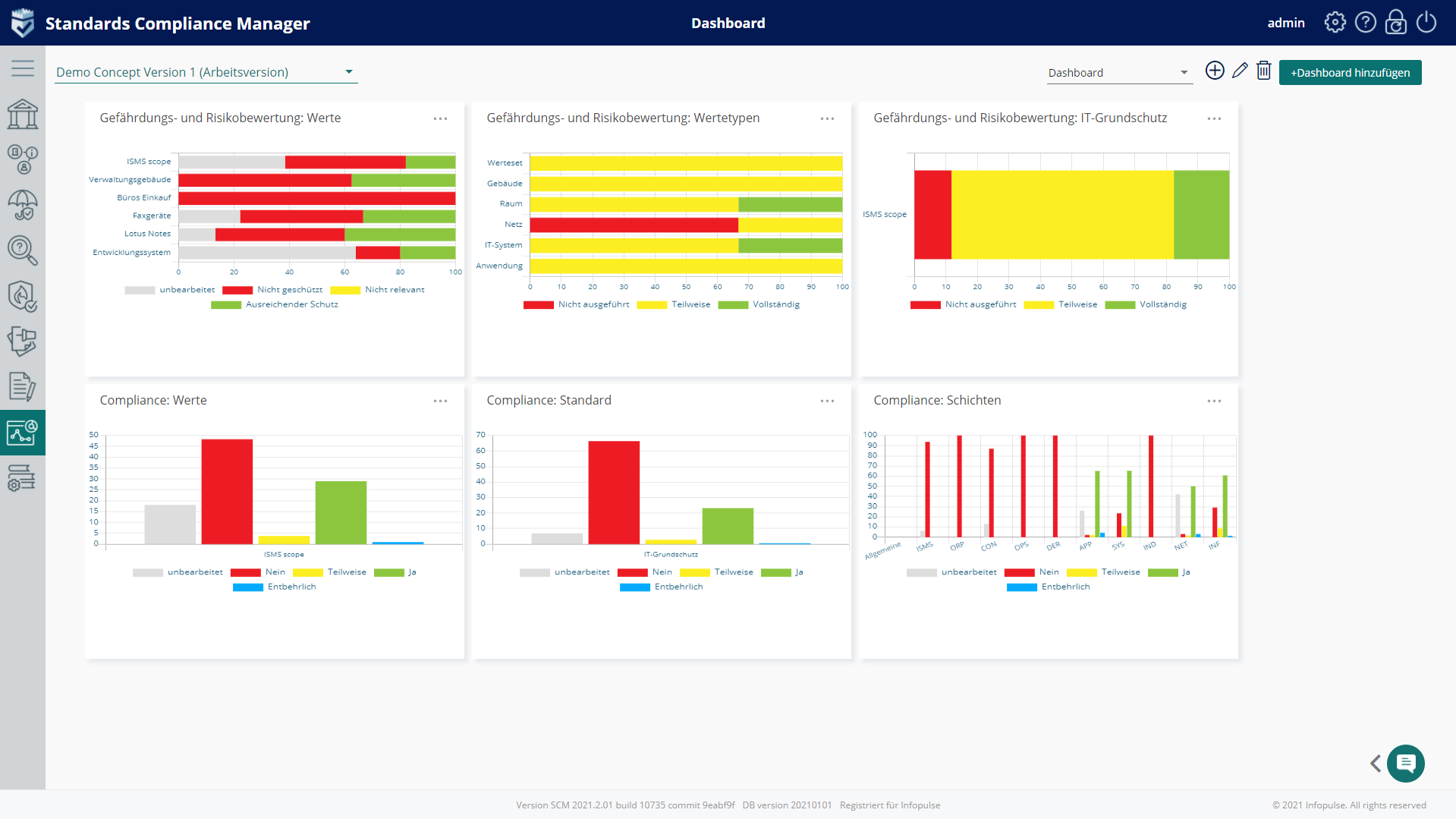

5. Risikomonitoring

Wenn Gefährdungen vorübergehend akzeptiert werden, sie in der Zukunft aber zunehmend auftreten und weiterer Maßnahmen erfordern können, werden sie normalerweise überwacht. Dabei entwickeln Unternehmen in der Regel zusätzliche Sicherheitsmaßnahmen für den Fall, dass diese Risiken nicht mehr akzeptiert werden können.

Eine detaillierte Aufzeichnung des Monitoring-Verlaufs ist für das Projektrisikomanagement auf den Dashboards von Compliance Aspekte Compliance Manager verfügbar.

Mit Hilfe der Lösung können Sie Standardberichte (A1-A6) gemäß IT-Grundschutz generieren und ein Framework zur Abdeckung von branchenspezifischen Sicherheitsstandards (B3S) und IT-Grundschutz-Profilen nutzen.

Das Risikomanagement-Tool Compliance Aspekte ist einfach zu bedienen und auf Risikominimierung ausgerichtet.

Kostenfreies Konto

Kontaktieren Sie uns, um einen unverbindlichen Testzugang zu erhalten